Punti chiave

Gli attacchi hacker in azienda sono in netto aumento. Sia le imprese più grandi, con una struttura abbastanza articolata, ma soprattutto le piccole imprese, anche a gestione familiare, che si ritrovano un piccolo tesoretto di dati. E anche se in azienda si tenta di installare sistemi di sicurezza e di protezione, i pirati informatici stanno attaccando il punto più debole ed imprevedibile: i dipendenti.

Sono l’anello più delicato. Sia perchè non tutti hanno l’adeguata preparazione, sia perchè spesso i dipendenti attuano comportamenti imprevedibili e mescolano dati aziendali e personali. Ecco i metodi con cui gli hacker prendono di mira i tuoi dipendenti, per permetterti di stabilire da subito una politica di sicurezza adeguata.

Attacchi hacker in azienda. Il binomio peggiore? il dipendente sui social

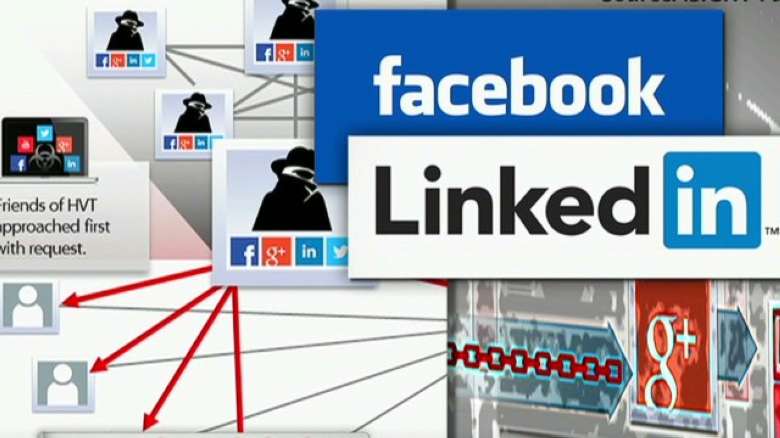

Il campo più esposto in assoluto sono certamente i social network.

Viviamo in un mondo incentrato sul raccontare a tutti quello che stiamo facendo mentre lo stiamo facendo. I cybercriminali hanno solo bisogno di accedere a un paio di social network per mettere insieme un quadro completo della vita di una persona. Facebook può offrire una protezione maggiore dagli attacchi ma i profili pubblici forniscono ancora un sacco di dati personali.

Facebook, Twitter, LinkedIn, Instagram possono dire quasi tutto di una persona: la famiglia, gli amici, i ristoranti preferiti, la musica, gli interessi. Mettendo insieme tutte queste informazioni, potete immaginare quanto potenti possano essere questi strumenti per un hacker.

Così ogni nuovo contatto aumenta l’esposizione al rischio lasciando che uno sconosciuto abbia accesso alla rete professionale. I dipendenti con grandi reti sociali, come quelli di marketing e PR, aumentano la loro probabilità di attacco più di tutti.

Twitter, come LinkedIn, comporta un grande rischio di social engineering perché c’è una barriera molto debole da sfondare per i malintenzionati. Anche Facebook e Snapchat sono dei social network a rischio di attacco ma le persone sono sempre meno propense ad accettare richieste da parte di individui che non hanno mai conosciuto. Su Twitter e LinkedIn, le persone si connettono basandosi sull’interesse reciproco e sulle connessioni professionali. Gli aggressori quindi possono inviare messaggi diretti facendoli sembrare innocui, ma in realtà non lo sono.

Le minacce di sicurezza informatica coprono tutti i social network, ma uno dei più pericolosi in assoluto per un dipendente aziendale è LinkedIN. Si tratta di un social network delicato a causa della sua doppia natura: da una parte si desidera espandere la propria rete e migliorare la propria visibilità professionale, ma dall’altra si sta anche inconsapevolmente aumentando la probabilità di attacco poiché non si sa con chi ci si stia collegando.

Attacchi hacker in azienda: al primo posto il furto d’identità

Tutti i dipendenti sono quindi vulnerabili al furto dell’identità. I dirigenti e tutti coloro che amministrano qualcosa, con accesso a dati sensibili, sono ad alto rischio.

Mantenere una costante consapevolezza in tutta l’organizzazione, in modo che tutti siano attenti a questo tipo di attività, è la chiave per cercare di arginare gli attacchi hacker in azienda. Per la maggior parte, chiunque può creare un account e fingere di essere qualcuno che non è”, avverte Steve Ginty, co-fondatore di PassiveTotal e ricercatore presso RiskIQ.

Rubare l’identità dei vostri dipendenti è un metodo comune per effettuare attacchi hacker in azienda.

Per questo motivo, ognuno dei dipendenti dovrebbe chiedersi: quanto bene conosco le persone con cui sono connesso? Quanti altri dei miei colleghi sono anch’essi in contatto con le mie cerchie? Queste persone hanno subito un furto d’identità in passato?

È anche interessante notare che se qualcuno ha subito un furto d’identità in passato è probabile che sarà preso di nuovo di mira in futuro. Se un dipendente riceve una richiesta da parte di qualcuno la cui identità è stata rubata in precedenza, dovrebbe prendersi del tempo per indagare sulla reale identità del contatto.

Il sito web aziendale: come fornire dati utili per attaccare l’azienda

Naturalmente gli aggressori fanno ricerche anche al di fuori dei social network per raccogliere informazioni sulle potenziali vittime. Il tuo sito web aziendale potrebbe essere usato per carpire informazioni per violazioni future.

“Anche se gli aggressori non conoscono la strada da seguire per effettuare l’attacco, possono acquisire molte informazioni attraverso risorse ad accesso libero, come i siti web aziendali: così avranno più possibilità di colpire una specifica società poiché hanno maggiore conoscenza dei loro dipendenti”, spiega Ginty.

Molte organizzazioni pubblicano sui loro siti web alcuni documenti del loro team, i consiglieri di amministrazione e spesso i dipendenti del loro staff, aggiunge Harris. Se un malintenzionato può capire in che modo sono strutturate le mail aziendali (ad esempio [email protected]) può facilmente scoprire le informazioni di contatto dei dirigenti e colpirle tramite spam.

Più informazioni possono raccogliere sui singoli dirigenti, più credibili possono essere gli attacchi hacker in azienda. “Le persone che fanno parte di una azienda e hanno profili troppo completi sul sito web aziendale, forniscono agli aggressori informazioni sufficienti a rendere gli attacchi quasi infallibili attraverso ingegneria sociale ed e-mail di phishing” dice Ginty. I siti aziendali sono il modo più facile di raccogliere informazioni per condurre con successo attacchi di ingegneria sociale.

I profili pubblicati sul sito aziendale, dunque, dovrebbero fornire informazioni utili per i lettori, investitori, clienti e fornitori ma non dovrebbero permettere di comprendere la struttura interna dei dati, come i numeri di telefono, il modello delle email, i sistemi operativi usati o le marche degli smartphone in dotazione.

Vishing: non solo tramite internet, gli hacker attaccano anche tramite telefono

L’adescamento telefonico, il cosiddetto “vishing”, è un metodo pericoloso, economico e sempre più usato dai malintenzionati per attaccare le loro vittime, dice Fincher di Social-Engineer Inc. Spesso, spiega, una azienda chiama i clienti per saperne di più su di loro e sui loro sistemi interni così da rilevare potenziali frodi o abusi.

I criminali informatici possono fare la stessa cosa. Accade spesso che gli aggressori contattino le aziende fingendosi nuovi clienti e richiedendo informazioni. Possono quindi raccogliere un sacco di dati riguardo i sistemi aziendali e i problemi attuali, essendo così avvantaggiati.

Questi tipi di attacchi sono notoriamente difficili da individuare. “Se gli hacker sono intelligenti, la gente non saprà di essere presa di mira” dice Hadnagy. “Un buon vishing può essere scambiato per una normale conversazione”.

Tuttavia, gli hacker inesperti possono commettere degli errori e ci sono alcuni segnali di allarme che i dipendenti possono notare. Alcuni possono tentare un attacco facendo troppe chiamate nell’arco di un breve periodo di tempo. Altri possono fare richieste ancor prima di aver sviluppato un rapporto con la propria vittima, sollevando il sospetto di attività fraudolente.

La tendenza dei dipendenti a fidarsi: la base degli attacchi hacker in azienda

Spesso gli aggressori possono indurre i dipendenti a fornire informazioni senza essersi prima identificati. Altre volte le aziende non hanno una procedura di autenticazione ben definita oppure non la usano.

“Se si chiama usando un tono amichevole e un numero di telefono legittimo, i dipendenti spesso non fanno domande e non contestano ciò che gli viene chiesto perché pensano sia da maleducati chiedere a qualcuno di provare la propria identità o la legittimità della richiesta” spiega Fincher. “È difficile capire se c’è un attacco hacker all’orizzonte”.

Hadnagy cita l’esempio di cybercriminali che chiamano fingendo di essere l’Agenzia delle Entrate, veste che usano per reclamare ritardi nel pagamento delle tasse e per minacciare l’arresto. Altri sostengono di far parte del personale di Microsoft offrendo il proprio supporto per fermare il traffico dannoso. Non appena gli verrà concesso l’accesso remoto, perlustreranno a fondo i PC della vostra azienda.

Le società accorte forniranno ai dipendenti politiche e linee guida da seguire per evitare di sembrare scortesi quando sarà necessario richiedere ulteriori informazioni all’interlocutore: spiegando perché hanno bisogno di verificare l’identità dell’interlocutore e di trattenere le informazioni finché la situazione possa considerarsi sicura.

La tecnica delle email: chiamata e mail successiva

Gli aggressori possono combinare truffe di vishing e phishing per creare un attacco a prova di bomba: chiamano la vittima per presentarsi e avere il pretesto per inviare una mail, e quindi spediscono un messaggio che i dipendenti di una azienda si aspettano di ricevere, per lanciare un attacco di phishing.

È difficile difendersi da queste truffe, perché non si può dire ai dipendenti di ignorare chiamate ed e-mail. “La sicurezza attraverso l’isolamento non è un grande piano” dice Fincher.

Tuttavia, si può spiegare ai dipendenti di evitare di aprire link o eseguire download di allegati da mittenti non verificati, e di stare allerta quando le domande poste da supposti clienti diventano troppo delicate.

Con un po’ di preparazione, i dipendenti possono essere in grado di individuare attacchi di phishing esaminando l’indirizzo e-mail, l’oggetto del messaggio e il formato, per notare segnali di una possibile truffa. Inoltre, messaggi di posta elettronica utilizzati in precedenti attacchi di phishing possono essere riutilizzati per identificare altri attacchi hacker in azienda.

“Spesso notiamo delle similitudini nei tentativi di phishing” dice Ginty. “Gli aggressori prendono di mira ampie fasce di individui e si lasciano alle spalle molti indizi che possiamo utilizzare per identificare futuri phishing”. Questi indicatori possono includere il linguaggio utilizzato nel corpo dell’e-mail, nel link, o nel sito web. Le aziende possono registrare i tentativi di attacco utilizzati in precedenza in modo da avere un’idea degli indizi da cercare in futuro.

Evitare attacchi hacker in azienda: non stressare i dipendenti

Dipendenti stressati prendono decisioni mediocri, spiega Hadnagy. Un dipendente stressato può non fare attenzione alle informazioni che rilascia ad un interlocutore, rilasciando informazioni sensibili senza aver prima verificato l’identità del destinatario.

Hadnagy ricorda un cliente con una rigida regola per il proprio call center che si è rivelata controproducente: i dipendenti che trascorrevano più di 90 secondi su una chiamata avrebbero avuto la loro retribuzione decurtata. Analizzando il risultato di questa norma, è risultato che i lavoratori passassero con facilità le informazioni, anche riservate, perché volevano terminare la chiamata il più rapidamente possibile e non incorrere nella sanzione.

“Gli hacker, che conoscono questi meccanismi, creano ambienti stressanti per effetture attacchi hacker in azienda, perché quando siamo sotto stress prendiamo decisioni spesso sbagliate”, osserva Hadnagy. Anche se non tutti i datori di lavoro hanno politiche così rigorose, vale la pena valutare il carico di lavoro dei dipendenti nel caso in cui si sentano eccessivamente sotto pressione. Per evitare che sbaglino.