Punti chiave

Google ha rivelato oggi di aver trovato prove di una vulnerabilità senza patch in Android utilizzata per attacchi in questi giorni, un cosiddetto “zero-day”.

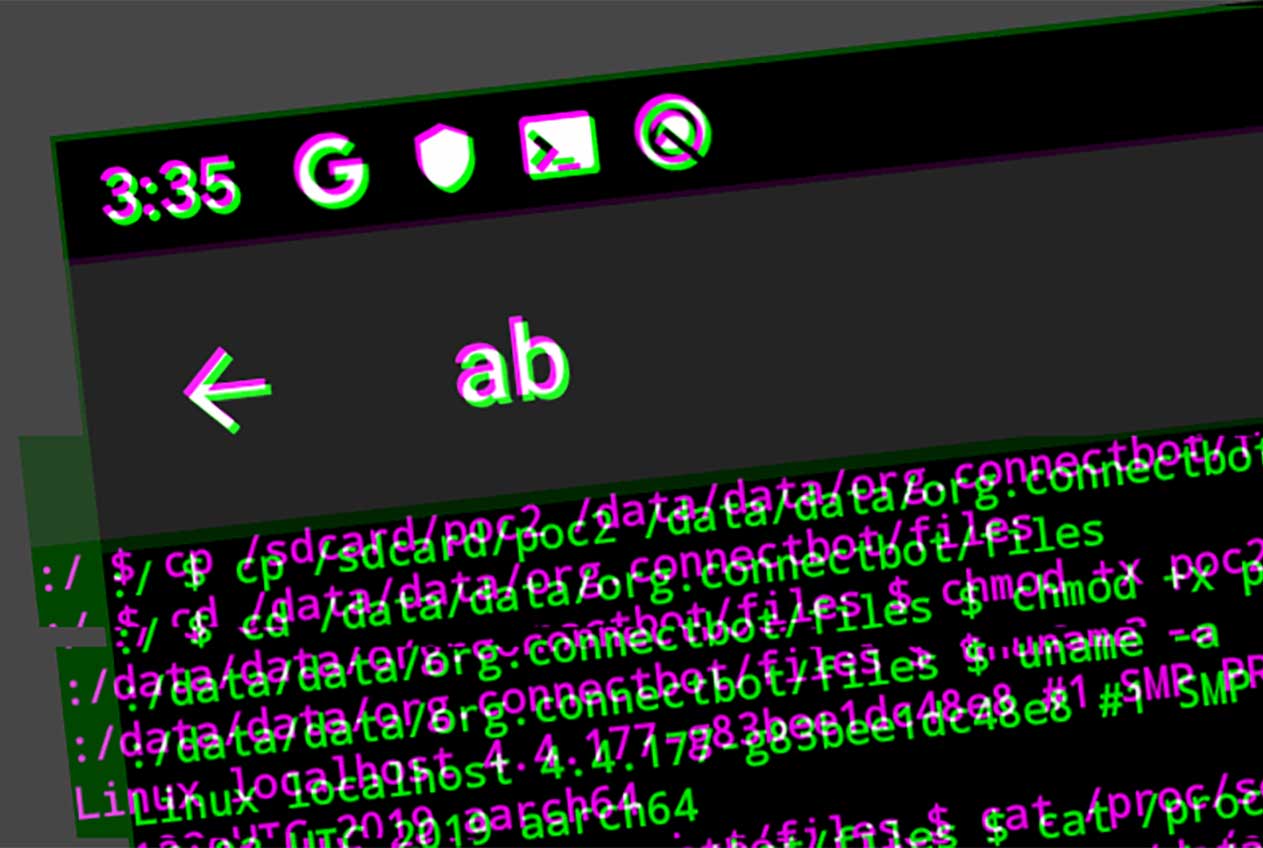

La vulnerabilità risiede nel codice del kernel del sistema operativo Android e può essere utilizzata per aiutare un utente malintenzionato ad ottenere l’accesso come root al dispositivo.

Ironia della sorte, la vulnerabilità è stata patchata a dicembre 2017 nelle versioni del kernel Android 3.18, 4.14, 4.4 e 4.9, ma le nuove versioni sono risultate vulnerabili.

I ricercatori di Google ritengono che la vulnerabilità influisca sui seguenti modelli di telefoni Android, con Android 8.x e versioni successive:

- Pixel 2 con anteprima di Android 9 e Android 10

- Huawei P20

- Xiaomi Redmi 5A

- Xiaomi Redmi Note 5

- Xiaomi A1

- Oppo A3

- Moto Z3

- Telefoni Oreo LG

- Samsung S7, S8, S9

I ricercatori di Google hanno anche affermato che “l’exploit richiede una personalizzazione minima o nulla per dispositivo”, il che significa che dovrebbe essere in grado di funzionare su una vasta gamma di telefoni, anche se non lo hanno confermato con prove manuali, come hanno fatto per i dispositivi sopra elencati .

Zero day collegato al gruppo Nso

La vulnerabilità è stata scoperta dal team di Project Zero di Google e in seguito ha confermato di essere stata utilizzata in alcuni attacchi da parte del gruppo di analisi delle minacce (TAG) dell’azienda.

Tuttavia, il bug di Android e il bug di iOS sembrano non essere correlati. Mentre gli attacchi agli utenti iOS sono stati collegati a un gruppo collegato allo stato cinese che conduce operazioni di sorveglianza contro i propri cittadini, i dettagli sullo zero-day di Android sono attualmente limitati e non politicamente attivi.

Il gruppo TAG di Google ha dichiarato di ritenere che lo zero-day di Android sia opera di NSO Group, una nota società israeliana salita alle cronache per aver venduto exploit e strumenti di sorveglianza a Stati e gruppi militari.

La società è stata criticata per aver venduto strumenti di hacking a regimi oppressivi, ma di fronte a crescenti critiche, ha recentemente promesso di non fornire più i suoi strumenti a chi li usa per spiare innocenti o oppositori politici.

“NSO non ha venduto e non venderà mai exploit o vulnerabilità“, ha detto un portavoce del gruppo NSO. “Questo exploit non ha nulla a che fare con NSO; il nostro lavoro è focalizzato sullo sviluppo di prodotti progettati per aiutare i servizi segreti e le forze dell’ordine a salvare vite“.

Non è molto pericoloso

La buona notizia è che lo zero-day di Android non è pericoloso come gli altri zero-day. Per cominciare, non è un RCE (esecuzione di codice remoto) che può essere sfruttato senza l’interazione dell’utente. Esistono alcune condizioni che devono essere soddisfatte prima che un utente malintenzionato possa sfruttare questa vulnerabilità.

“Questo problema è classificato come severo su Android e di per sé richiede l’installazione di un’applicazione dannosa per un potenziale sfruttamento“, ha detto un portavoce del progetto Open Source Android. “Qualsiasi altro vettore, come ad esempio tramite browser Web, richiede il concatenamento con un exploit aggiuntivo.

“Abbiamo informato i partner Android e la patch è disponibile sul kernel comune Android. I dispositivi Pixel 3 e 3a non sono vulnerabili mentre i dispositivi Pixel 1 e 2 riceveranno aggiornamenti per questo problema come parte dell’aggiornamento di ottobre“, ha detto il team di Android.