Punti chiave

Questa guida alla sicurezza di WordPress vuole essere un punto di riferimento per tutti coloro che gestiscono questo popolarissimo CMS e che hanno bisogno di implementare una protezione completa per il proprio sito personale ma soprattutto aziendale.

Maggiore è la popolarità e la standardizzazione del codice di WordPress, maggiori sono le possibilità di attacco da parte di pirati informatici, e la protezione del codice è fondamentale: in questa guida alla sicurezza di WordPress utilizzeremo un misto di buone pratiche, tool e strumenti utili e personalizzazione del codice per ottenere una struttura sana e protetta.

Nel gergo degli hacker gli script kiddie sono una delle prime “forme” di attacco hacker basate su tool e script molto comuni che tentano di sfruttare le vulnerabilità di sicurezza più diffuse come le password scadenti, l’uso di reti WI-Fi pubbliche senza VPN, l’utilizzo di plugin obsoleti, la bassa sicurezza dell’hosting, gli attacchi phishing e altre debolezze di questo tipo.

Sfortunatamente questo tipo di carenze possono offrire un numero impressionante di possibilità di violare un sito; non a caso la maggior parte dei problemi di sicurezza di un sito WordPress, a meno che non si gestisca un sito per una grande azienda, deriva appunto da script kiddes.

Guida alla sicurezza di WordPress: parti dall’hosting

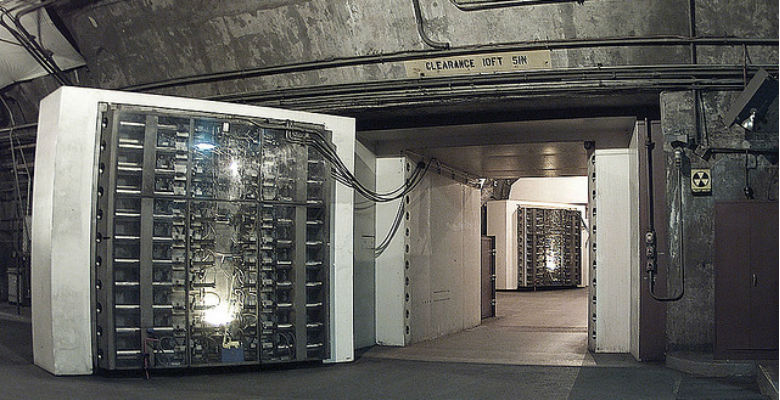

Quando si parla della sicurezza di WordPress è bene iniziare da zero. Quando si sceglie una società di hosting per il proprio sito e questa non è particolarmente attenta alla sicurezza, si corre il rischio che se un sito sullo stesso server viene hackerato, allora anche tutti gli altri siti hostati possono essere vulnerabili.

Le buone pratiche in questo settore, sono semplici ma estremamente importanti

- Eseguire versioni stabili e sicure del web server e di tutti i software presenti sullo stesso

- Avere un firewall a livello server

- Tenere il server sotto-chiave; solo il team IT deve potervi avere accesso

- Mai accedere al server da un network non sicuro

- Se si necessita di accedere via FTP , usare un programma SFTP garantito ( ad esempio)

- Accertarsi che l’installazione di MySQL sia quanto più sicura possibile

- Creare sempre un database unico per tutte le installazioni dei blog e accertarsi che il proprio database non inizi con wp_

- Fare un backup del database e degli altri files quanto più spesso possibile, soprattutto prima di effettuare qualunque tipo di modifica ( ci sono diverse opzioni come CodeGuard e ValutPress )

- Ovviamente accertarsi che le proprie password siano complesse e non utilizzate altrove

Il servizio di Alground Hosting, specializzato in WordPress, è stato sviluppato nel corso degli anni dai nostri tecnici, e rispetta tutti i parametri sopra descritti. Si tratta di un hosting di elevata specializzazione, che offre la massima protezione a livello mondiale. In questo caso, tutti i plugin possono essere utilizzati, e anzi, vengono aggiornati direttamente dai consulenti di Alground.

Guida alla sicurezza di WordPress. Regole per i server

Il prossimo passo di questa guida alla sicurezza di WordPress consiste nel configurare una serie di regole per il server.

Se si ha accesso alla configurazione principale del server, è opportuno impostare tali regole a questo livello. Tuttavia, non tutti hanno accesso al server principale, per questo vedremo come fare tale operazione tramite il file .htaccess (da notare che il file .htaccess deve essere modificato dopo l’installazione di WP)

Avvertenza importante: Bisogna essere molto prudenti quando si apportano delle modifiche al file .htaccess. Pertanto se non si ha una buona familiarità con il codice, allora è meglio delegare le modiche al proprio sviluppatore. Applicando il codice esattamente com’è, infatti, si è potuto notare che su alcuni siti funziona bene mentre su altri si verificano degli errori (tutto dipende dalla configurazione del server, dai plug-in installati e così via). Per essere sicuri, meglio lasciare intervenire uno sviluppatore qualificato, meglio se è lo stesso che offre il servizio di hosting.

WordPress auto-crea una sezione nel file .htaccess. Non inserire nulla all’interno di questa sezione, poiché verrà soprascritta. Alcune modifiche andranno fatte prima e altre dopo la sezione .htaccess, così da evitare danni. Se non si sa cosa va dove, allora è meglio non intervenire sul file .htaccess.

Modifiche al file .htaccess, primo passo della guida alla sicurezza di WordPress

La prima porzione di codice aiuta a prevenire errori su molti server Apache e attiva il rewrite engine ( richiesto da molti comandi per funzionare):

## Include this at the start of your .htaccess file ##

Options +FollowSymlinks

RewriteEngine On

Questa porzione disattiva la firma del server. Si tratta di un ricco “security by oscurity”, nel senso che minori informazioni ha un hacker relativamente al vostro server, più difficile sarà violare il sistema. Più gli hacker sanno, più semplice sarà entrare nel server e cercare vulnerabilità note:

## Disable the Server Signature ##

ServerSignature Off

A volte gli spammer aggiungono le proprie stringhe di query alla fine dell’URL, tentano di fare le cose più dannose e questa porzione di codice può impedirlo reindirizzando una certa query da 301 ad un canonical URL.

Basta modificare enter|query|strings|here per includere tutte le stringhe di query che creano problemi separate da “pipes” (il pipe è un separatore che si indica con “|”). Questa successiva porzione di codice permette anche di bloccare gli spammer e può risolvere altri tipi di problemi.

## Remove Spammy Query Strings ##

<ifModule mod_rewrite.c>

RewriteCond %{QUERY_STRING} enter|separated|query|strings|here [NC]

RewriteRule .* http://www.%{HTTP_HOST}/$1? [R=301,L]

</ifModule>

La prossima porzione di codice è in grado di prevenire che i bots con user agent colpiscano il vostro sito. Basta cambiare yourwebsite.com con la URL reale prima di inserire in .htaccess:

## Protect from spam bots ##

<IfModule mod_rewrite.c>

RewriteCond %{REQUEST_METHOD} POST

RewriteCond %{REQUEST_URI} .wp-comments-post\.php*

RewriteCond %{HTTP_REFERER} !.yourwebsite.com.* [OR]

RewriteCond %{HTTP_USER_AGENT} ^$

RewriteRule (.*) ^http://%{REMOTE_ADDR}/$ [R=301,L]

</IfModule>

Una pratica di hacking molto comune è anche l’SQL Injection, e questa porzione di codice è in grado di bloccare la maggior parte degli attacchi di questo tipo:

## SQL Injection Block ##

<IfModule mod_rewrite.c>

RewriteBase /

RewriteCond %{REQUEST_METHOD} ^(HEAD|TRACE|DELETE|TRACK) [NC]

RewriteRule ^(.*)$ – [F,L]

RewriteCond %{QUERY_STRING} \.\.\/ [NC,OR]

RewriteCond %{QUERY_STRING} boot\.ini [NC,OR]

RewriteCond %{QUERY_STRING} tag\= [NC,OR]

RewriteCond %{QUERY_STRING} ftp\: [NC,OR]

RewriteCond %{QUERY_STRING} http\: [NC,OR]

RewriteCond %{QUERY_STRING} https\: [NC,OR]

RewriteCond %{QUERY_STRING} (\|%3E) [NC,OR]

RewriteCond %{QUERY_STRING} mosConfig_[a-zA-Z_]{1,21}(=|%3D) [NC,OR]

RewriteCond %{QUERY_STRING} base64_encode.*\(.*\) [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(\[|\]|\(|\)||ê|”|;|\?|\*|=$).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(“|’|<|>|\|{||).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(%24&x).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(%0|%A|%B|%C|%D|%E|%F|127\.0).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(globals|encode|localhost|loopback).* [NC,OR]

RewriteCond %{QUERY_STRING} ^.*(request|select|insert|union|declare).* [NC]

RewriteCond %{HTTP_COOKIE} !^.*wordpress_logged_in_.*$

RewriteRule ^(.*)$ – [F,L]

</IfModule>

Ora ci sono dei plug-in che possono limitare gli attacchi login da qualunque indirizzo IP, ma questi non sono in grado di impedire agli hacker di utilizzare grossi blocchi di IP per compiere attacchi brute-force al sito (Public Proxy List ).

Il seguente pezzo di codice è un vero e proprio salvagente in quanto consente di raggiungere le pagine di login solo da determinati indirizzi IP specificati, bloccando quindi l’accesso a queste pagine da tutti gli altri IP.

Basta intervenire su allow form per consentire gli IP ( è possibile rintracciare gli indirizzi IP direttamente da Google cercando “What is my IP). Se necessario cambiare i nomi dei file di accesso come (wp-login.php è di default, ma non è il login, ma il sito utilizza entrambi a causa di un plug-in in uso).

Oppure, per semplificare la cosa, andare su ProxyBonanza e pagando 10 dollari è possibile avere un proxy IP esclusivo, per poi consentire a questo IP l’accesso e poterlo utilizzare dovunque per accedere al sito. (ProxyBonanza ha un plug-in per Firefox e Chrome, che rende questo passaggio molto semplice). Basta, quindi, eliminare i falsi IP con gli IP effettivi e se l’IP cambia è sempre possibile modificarlo in seguito via FTP.

Nell’esempio qui sotto basta scambiare gli IP che abbiamo scritto con i vostri indirizzi IP effettivi.

## Restrict WordPress Login Pages to Your Own IPs ##

<Files wp-login.php>

order deny,allow

deny from all

allow from 192.168.1.1

allow from 192.168.1.2

</Files>

<Files login>

order deny,allow

deny from all

allow from 192.168.1.1

allow from 192.168.1.1

</Files>

Ci sono poi una serie di files che dovrebbero essere accessibili solo al proprietario del sito e questa porzione di codice consente di bloccarne l’accesso via browser:

## Block Sensitive Files ##

Options All -Indexes

<files .htaccess>

Order allow,deny

Deny from all

</files>

<files readme.html>

Order allow,deny

Deny from all

</files>

<files license.txt>

Order allow,deny

Deny from all

</files>

<files install.php>

Order allow,deny

Deny from all

</files>

<files wp-config.php>

Order allow,deny

Deny from all

</files>

<files error_log>

Order allow,deny

Deny from all

</files>

<files fantastico_fileslist.txt>

Order allow,deny

Deny from all

</files>

<files fantversion.php>

Order allow,deny

Deny from all

</files>

Se il vostro sito è vittima di tentativi di attacco da un determinato indirizzo IP, è possibile bloccare manualmente alcuni IP con la seguente porzione di codice. Basta modificare deny form per negare l’accesso all’IP incriminato, con un IP per riga come:

## Malicious IP Blocking ##

order allow,deny

deny from 1.1.1.1

deny from 2.2.2.2

allow from all

Se ci sono persone che cercano di attaccare il vostro sito dallo stesso IP o blocchi di IP, allora è possibile reindirizzare l’IP o il blocco di IP a un video rickroll (basta modificare l’IP come di seguito relativamente all’IP che ha colpito il vostro sito):

## Redirect Recurring Spammer IPs to a Rickroll Video ##

RewriteCond %{REMOTE_ADDR} ^192\.168\.1\.1$

RewriteRule .* http://www.youtube.com/watch?v=oHg5SJYRHA0 [R=302,L]

Nel caso in cui vi siano alcuni siti che cercano di colpirvi con traffico referral che non si desidera (questo può accadere per diverse ragioni), allora è possibile bloccare questi domini con il codice:

## Block Certain Referring Domains ##

RewriteCond %{HTTP_REFERER} digg\.com [NC]

RewriteRule .* – [F]

E’ possibile altresì utilizzare il file .htaccess per mettere in sicurezza wp-includes e compiere molte altre operazioni avanzate come il blocco da determinati paesi o browser di lingua (http://incredibill.me/), se lo si vuole.

Eseguendo queste operazioni il file .htaccess diviene abbastanza sicuro.

Un file .htaccess può esistere per ogni directory sul sito. L’elenco di cui sopra è stato compilato con una serie di informazioni, per ulteriori approfondimenti visitare l’articolo “WordPress Security Best Practices” e “Almost perfecr htaccess file for WordPress Bolg“, l’articolo di Mastermind Blogger e quello di eSecurity Planet.

L’ultimo passo è bloccare i permessi dei file in modo che solo coloro che dovrebbero avere accesso a determinati file possono effettivamente accedervi. E’ possibile vedere come cambiare i permessi dei file qui (attenzione anche in questo caso in quanto si possono verificare dei problemi soprattutto con i plugin).

Con questa serie di operazioni, potete considerare il vostro server dotato già di un buon livello di sicurezza.

Guida alla sicurezza di WordPress, attenzione alla fase di installazione

Una volta terminata la messa in sicurezza del server e dell’hosting, è possibile passare all’installazione di WordPress e dei plug-in di sicurezza necessari. Anche se si ha un sito WordPress già esistente è bene non saltare questo passaggio.

Innanzitutto è bene scaricare i file di installazione di WordPress direttamente da wordpress.org e eseguire l’installazione tramite FTP (SFTP).

Molti host offrono un’installazione one-touch, che può andare bene. Se si opta per questa via bisogna assicurarsi che le password siano sicure e che le stesse password non siano state utilizzate per più di un sito (le password devono essere sempre uniche per database, FTP, WordPress admin etc.).

Una volta installato WordPress, il passo successivo è quello di scegliere un tema, non un qualsiasi tema.

Come tutti i black-out seo sanno i temi e i plug-in sono un ottimo modo per ottenere links anche se nascosti ( basta ricordare MozCon 2011 quando Richard Baxter ha dato dimostrazione l’esistenza di milioni di link con anchor text ottenuti da una serie di siti WordPress sui quali era stato installato un plug-in o un tema da lui creato).

Visto che molte cose pericolose possono essere nascoste nei temi ( per approfondimento un articolo su Securi Blog) è consigliato usare o acquistare un tema sicuro.

I temi presenti di default su wordpress.org sono abbastanza sicuri, ma di seguito vi sono altre opzioni per scegliere un tema sicuro: Opzione 1 e Opzione 2. Se si ha già un tema installato è possibile eseguire una scansione di sicurezza o intervenire a livello codice; (servizio incluso nel pacchetto Alground Security) lo stesso vale per i plug-in.

Dopo aver selezionato il tema, il passo successivo riguarda la selezione dei plug-in.

Guida alla sicurezza di WordPress. I plugin da scegliere

Quando si parla di plug-in è bene essere molto prudenti, visto che anche i plug-in più popolari possono contenere delle vulnerabilità che gli sviluppatori sono lenti a individuare e risolvere. Per questa ragione, è bene utilizzare pochi plug-in; dal punto di vista della sicurezza ecco quelli consigliati:

Better WP Security : E’ una sorta di opzione di sicurezza all-in-one in grado di gestire molti dei punti precedentemente illustrati. Può però sovrapporsi a altri plug-in quindi bene stare attenti

Limit Login Attempts: si tratta di un plug-in molto utile per prevenire gli attacchi brute-force ed è gratuito

Akismet: Ottimo per filtrare molta spazzatura prima che arrivi al sito. Se il vostro sito è semplice da spammare potrebbe anche essere semplice da hackerare, per questo è bene proteggerlo su più fronti

Sucuri Security: Questo plug-in aiuta molto nel processo di monitoraggio e messa in sicurezza del sito. Può sovrapporsi a altri plug-in come Limit Login Attempts o Better WP Security, così è bene non utilizzarli insieme. A pagamento

CodeGuard: Ottimo servizio di backup che permette di recuperare i dati nel caso in cui si sia stati hackerati. Il sistema di backup è automatico. A pagamento

CloudFlare: Si tratta di un CDN ma è anche molto di più. Questo plug-in ha molte opzioni di sicurezza ed è disponibile gratuitamente o a pagamento

Google Authenticator: Questo plug-in consente l’autenticazione a due fattori. Gratuito

Stealth Login Page: Questo plug-in consente di nascondere la pagina di login senza bisogno di editare il file .htaccess. Gratuito

WordPress SEO by Yoast: Si tratta di un plug-in molto utile non solo dal punto di vista SEO in quanto permette anche di editare il file .htaccess da WordPress admin. Gratuito

Se si sceglie di utilizzare WP-Engine per l’hosting, è bene sapere che questo è molto più severo relativamente ai plug-in che si possono o meno utilizzare.

Se vi sono dei temi o dei plug-in già installati può consigliare di eliminarli, anche se non sono stati attivati in quanto potrebbero potenzialmente creare dei problemi.

Altra cosa molto importante è tenere sempre aggiornati WordPress, i temi e i plug-in, in quanto gli aggiornamenti possono risolvere alcune vulnerabilità di sicurezza, le prime ad essere sfruttate da un hacker che cerca di attaccare un sito.

Quando si costruisce il sito è bene anche prestare molta attenzione a ciò che i crawlers possono o non possono raggiungere, e a come il sito gestisce cose del tipo informazioni di login, password, password perse o reimpostate, domande di sicurezza e così via.

C’è, infatti, un sotto-insieme di tecniche di hacking chiamate Google hacking, dedito a rintracciare le informazioni trovate e indicizzate da Google che probabilmente non si dovevano indicizzare. E’ quindi bene fare un uso adeguato del file robots.txt per bloccare tutte le informazioni che non si desidera mostrare.

Sebbene la messa in sicurezza di un sito non ha mai termine, questi consigli consentono di prevenire e risolvere buona parte dei problemi. E’ sempre bene ricordare però che nulla è inattaccabile, quindi lo scopo è rendere il sito quanto più sicuro possibile.

Sicurezza personale, un ulteriore step della guida alla sicurezza di WordPress

Come tutti gli hacker sanno, il fattore umano è uno dei punti deboli della sicurezza, visto che, ad esempio, l’admin più attento o l’host più accurato possono essere violati magari perché hanno utilizzato una password comune.

La mente umana ama la routine e gli hacker tendono a sfruttare questa debolezza; per approfondimenti consigliamo il libro The Art of Deception di Kevin Mitnick.

Ecco, quindi, sette buone pratiche per minimizzare gli errori umani.

- Non accedere mai a un hotspot Wi-Fi senza VPN: Si può utilizzare Cloak ma ce ne sono molti altri. In molti sarebbero scioccati da quante informazioni si trovano con un racket sniffing. Quando si usa una rete Wi-Fi, sicura o insicura, tutti coloro che si trovano su quel network possono avere accesso al vostro traffico( se il traffico è cittografato si è più sicuri ecco perché è bene utilizzare VPN su ogni rete condivisa anche se si tratta di una rete sicura). Se si ha un Wi-Fi a casa è bene utilizzare una password forte e settore il router per non visualizzare SSID (eusta è una pratica di “security by oscurity)

- Avere un firewall: Un buon firewall è un ottimo strumento di difesa. L’ideale sarebbe avere un firewall a livello hardware e software, cosa che però potrebbe non essere fattibile per tutti. In ogni caso è indispensabile avere un firewall (Comodo, ZoneAlarm etc), che può essere un pò invadente a seconda delle impostazioni ma che è certamente utile, sia per desktop che per laptop e server.

- Utilizzare un programma anti-virus: I virus e i malware sono numerosi e la possibilità che ve ne sia almeno uno sul proprio pc è alta. Se un hacker ha accesso al vostro computer, nessuna opzione di sicurezza può proteggere il vostro sito WordPress (senza contare le e-mail, gli account di conti bancari etc). Tra i software anti-virus uno dei più utili è Avast, abbastanza accurato e con una scarsa incisione sulle prestazioni della macchina.

- Mantenere fisicamente sicuro l’hardware: Se qualcuno riesce ad accedere al vostro pc, è davvero un gioco da ragazzi installare un keylogger. Se non si protegge il pc con una password, si può correre il rischio di subire molte altre violazioni. Se si usa un pc desktop che si trova in un’area comune di lavoro è bene controllare periodicamente le porte USB e tutti i cavi in esecuzione per verificare che non vi sia nulla di insolito

- Usare password sicure e non riutilizzarle su più siti: Questo è un punto fondamentale relativamente al quale il fattore umano gioca un ruolo centrale. Di solito le persone non riescono a ricordare password complesse, per questo tendono a utilizzare password semplici (asdf, 12345678, qwerty12345 etc.). Si tratta di un’abitudine scorretta e pericolosa perché le password comuni rendono le cose molto più semplici agli hacker, soprattutto se si utilizza la stessa password per più siti. Le password sono semplici da scoprire con le rainbow tables per questo è bene accertarsi che la password del sistema operativo sia lunga (almeno 15 caratteri) e complessa (maiuscole, minuscole, lettere, numeri, simboli, caratteri speciali). In più non bisogna dimenticare che sul web è possibile trovare molte liste di password comuni; grazie a queste liste è quindi possibile tentare di violare un sito WordPress usando random le diverse password finché non si trova quella giusta.

Per avere password sicure è possibile usare tool come LastPass, Password o Roboform, che permettono di generare password casuali, lunghe e molto complesse per ogni sito e poi cittografarle e salvarle con una password master. Ci sono molte app disponibili per desktop e mobile di modo che è possibile accedere da diversi device in sicurezza dovendo ricordare una sola password di accesso per tutti gli account.

E’ bene ricordarsi di non salvare su file di testo le password e conservarle sul pc.

- Proteggere l’account e-mail con l’autenticazione a due fattori: Se un hacker riesce a accedere al sito con la password, il passo successivo è generalmente quello di violare l’account email per resettarlo. Se il vostro provider email offre l’autenticazione a due fattori è bene usarla. Tale sistema è utilizzabile anche per gli smartphone che spesso contengono gli accessi a diversi account ( sarebbe preferibile non scrivere il proprio numero online e se un sito richiede un numero di telefono è bene utilizzarne uno fornito da Google Voice). Sarebbe opportuno anche settare il cellulare dopo un certo numero di tentativi di accesso falliti e configurare una opzione di accesso da remoto. Se il provider del vostro account richiede una domanda di sicurezza è bene utilizzare un sistema di associazione per rispondere alla domanda (ad esempio se la domanda è “qual’era la mascotte della tua scuola” si può pensare all’insegnante antipatica della scuola e utilizzare il suo nome come risposta).

- Imparare a riconoscere e a evitare gli attacchi phishing: Tramite siti o email gli attacchi phishing sono una delle cause più comuni di violazioni. Ci sono tre regole per evitare questo tipo di attacco:

- Se si deve navigare in un sito è bene farlo tramite password manager (questo ci protegge da errori di digitazione URL, attacchi phishing etc)

- Mai cliccare un link in una mail o loggarsi da pop-up. E’ bene non farlo mai al massimo copiare l’indirizzo del link e incollarlo su Google per essere sicuri; se si notano dei risultati strani nella ricerca meglio interrompere

- Mai aprire un allegato proveniente da qualcuno che non si conosce ( e anche se si conosce il mittente è bene tagliare l’allegato in una cartella e controllarlo con un anti-virus prima di aprirlo o aprirlo in un programma sandbox per essere sicuri). Se qualcuno che ha il vostro indirizzo nella propria lista di contatti viene hackerato, gli hacker inviano email infette a tutta la lista dei contatti.

Guida alla sicurezza di WordPress, mai dimenticare gli aggiornamenti

Se dopo aver seguito tutti questi consigli di sicurezza ci si dimentica di effettuare aggiornamenti allora ci si ritrova al punto di partenza.

Per essere certi che tutto il lavoro fatto non vada perduto, ci sono sette step da seguire per mantenere costate la vigilanza dei siti WordPress.

- Mantenere WordPress aggiornato: WordPress non aggiorna spesso il proprio core quindi è bene farlo almeno una volta al mese.

- Mantenere aggiornati i plug-in: I plug-in sono una delle parti più vulnerabili di WordPress, facilmente sfruttabili da hacker e programmatori malintenzionati. Quindi è bene non solo utilizzare plug-in affidabili ma anche tenerli costantemente aggiornati, così da eliminare ogni vulnerabilità.

- Monitorare i server log file: Forse si tratta di una precauzione eccessiva, ma da seguire soprattutto se si è notato qualcosa di sospetto. I file di blog del server infatti forniscono informazioni relativamente a tutto ciò che ha tentato di violare il sito, persone o bot, quando e da quale indirizzo IP. (AWStats è un buon tool gratuito per fare questo)

- Monitorare l’accesso WP: E’ possibile usare plug-in come Simple Login Log per monitorare i dettagli di login al sito

- Monitorare i cambiamenti dei file: Un plug-in come CodeGuard consente di ricevere delle email nel caso in cui vi siano dei cambiamenti ai file WordPress. Si tratta di un buon sistema di allarme e consente inoltre di ripristinare la situazione precedente ai cambiamenti se necessario

- Cambiare la password periodicamente: Ogni 3/6 mesi è bene cambiare la password sebbene un paio di volte all’anno può essere sufficiente se si usa una password lunga e complessa

- Mantenere aggiornati il firewall e l’antivirus: Nuovi virus e pericoli sono scoperti costantemente quindi è importante mantenere aggiornati l’anti-virus e il firewall