Punti chiave

KeRanger è il primo Ransomware in grado di attaccare i Mac. A darne l’annuncio attraverso il blog aziendale, è stato un team di ricercatori della Palo Alto Networks: per diffondersi sui sistemi Apple, il Ransomware KeRanger sfrutta una versione infetta (la 2.90) del celebre client BitTorrent Transmission. Per essere contagiati dal Ransomware, i sistemi OSX devono semplicemente lanciare l’installer dell’applicazione e attendere alcuni giorni, durante i quali KeRanger rende illeggibili file e cartelle presenti sul disco rigido. A quel punto, un messaggio di testo inviterà l’utente a pagare un riscatto pari a 1 BitCoin (circa 420$) per vedersi consegnare la chiave di decrittazione dei file compromessi.

KeRanger: il primo Ransomware per Mac si annida su Trasmission 2.90

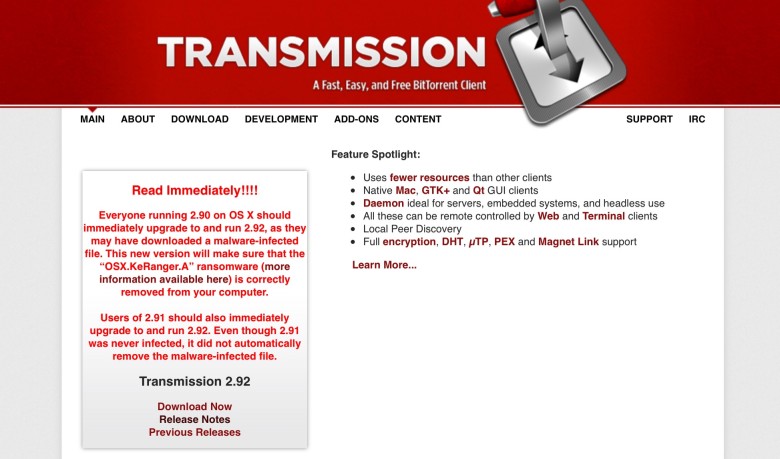

Secondo quanto emerso dalle analisi dei ricercatori, ad essere stata infettata dal Ransomware sarebbe stata unicamente la versione 2.90 di Transmission per sistemi OS X. Altre versioni (e altre piattaforme software) risulterebbero estranee al problema che, al momento, sembrerebbe risolto: nel giro di poche ore la versione 2.90 “infettata” di Transmission è stata prontamente rimossa e rimpiazzata con la 2.92. Per questa ragione è vivamente consigliato l’upgrade delle versioni obsolete dell’applicazione, direttamente a questo indirizzo.

Secondo quanto affermato dai ricercatori di Bitdefender Labs, KeRanger rappresenterebbe il porting in ambito OS X del trojan Linux.Encoder, un malware che recentemente è stato impiegato dai cybercriminali per una serie di attacchi a danno di alcuni server Linux sparsi in tutto il mondo. KeRanger condivide con Linux.Encoder la routine di cifratura e molte altre caratteristiche, come quella di diffondersi attraverso eseguibili corrotti delle applicazioni o allegati malevoli inviati tramite e-mail.

Caratteristiche preoccupanti che potrebbero fare di Linux.Encoder (e quindi, della sua versione KeRanger) il primo ransomware cross-platform della storia, in grado di colpire sistemi operativi Linux e Mac in egual misura. Attualmente si stima che KeRanger abbia colpito circa 6.500 utenti Mac in tutto il mondo, attraverso l’installazione dei pacchetti Transmission infettati nella notte tra il 4 e il 5 marzo 2016.

KeRanger: ecco come colpisce il primo Ransomware per Mac

A rischio di infezione sono tutti gli utenti Mac che hanno scaricato, e successivamente installato, l’installer di Trasmission 2.90 dal sito web ufficiale. Gli hacker avrebbero infatti corrotto il file di installazione direttamente sui server dello sviluppatore: in questo modo, l’applicativo contenente il malware figurava regolarmente firmato con il certificato digitale rilasciato da Apple a Transmission Project.

Secondo quanto riportato dai ricercatori di Palo Alto Networks, KeRanger si annida all’interno di un finto file di testo “General.rtf” che, una volta cliccato, lancia il processo “kernel_service“. Il processo può restare in stato di apparente inattività per un periodo compreso fra 1 e 5 giorni, richiedendo ogni 5-10 minuti le chiavi necessarie a cifrare il disco del malcapitato utente a un server remoto.

Secondo quanto riportato dai ricercatori di Palo Alto Networks, KeRanger si annida all’interno di un finto file di testo “General.rtf” che, una volta cliccato, lancia il processo “kernel_service“. Il processo può restare in stato di apparente inattività per un periodo compreso fra 1 e 5 giorni, richiedendo ogni 5-10 minuti le chiavi necessarie a cifrare il disco del malcapitato utente a un server remoto.

Una volta ottenute le chiavi di cifratura, il ransomware KeRenger sferra l’attacco passando in rassegna le cartelle “Users” e “Volumes”, alla ricerca di oltre 300 tipi di file da criptare: doc, jpg, avi, mp4, mp3, xls, pdf e qualsiasi estensione normalmente utilizzata da un utente medio.

Ad essere cifrati purtroppo sono anche i backup di Time Machine, rendendo il processo di recupero ancor più difficile e facilitando il pagamento del riscatto per riavere i dati.

Una volta completato il processo di crittografia dati, l’utente visualizza un file di testo (“README_FOR_DECRYPT”) dove gli hacker informano circa il successo dell’operazione pirata, invitando la vittima a pagare il bitcoin di “riscatto” alle coordinate indicate nelle istruzioni.

KeRanger: come difendersi e cosa fare in caso di contagio

Dopo la scoperta del contagio, le versioni compromesse di Transmission sono state prontamente rimosse dai server: Apple ha provveduto nel giro di poche ore a revocare il certificato dello sviluppatore utilizzato dagli hacker per codificare il malware, provvedendo a rilasciarne uno nuovo per la versione 2.92 di Transmission oggi perfettamente funzionante e immune al malware KeRanger.

In caso di nuova installazione, Transmission non presenta rischi di contagio. Per tutti i possessori delle vecchie versioni del programma in ambiente Mac, è caldamente consigliato l’upgrade alla nuova versione (da questo indirizzo).

Per scoprire se il Ransomware KeRanger ha iniziato il suo “sporco lavoro”, è possibile seguire questi semplici passaggi (consigliati dai ricercatori della Palo Alto Networks) per terminare i processi di cifratura ed evitare la perdita di dati:

- Attraverso il Terminale o il Finder, controllare se nei seguenti percorsi:

/Applications/Transmission.app/Contents/Resources/

/Volumes/Transmission/Transmission.app/Contents/Resources/

esiste il file di testo General.rtf: in caso affermativo, la versione di Transmission installata è infetta e deve quindi essere al più presto aggiornata con quella nuova. - In Applicazioni -> Utility avviare Monitoraggio Attività: se è presente un processo chiamato “kernel_service“, controllarne la presenza anche in /Users/<nome utente>/Library/kernel_service. In caso affermativo, si consiglia di interrompere immediatamente il processo, utilizzando se necessaria l’uscita forzata.

- Dopo aver eseguito i passaggi precedenti, portarsi nella directory /Library e controllare l’eventuale presenza dei file “.kernel_pid”, “.kernel_time”, “.kernel_complete” o “kernel_service”: se presenti, eliminarli.

Se invece KeRanger dovesse avere già terminato il processo di cifratura, non tutto è perduto: il meccanismo di cifratura impiegato dal Ransomware è il medesimo di Linux.Encoder, che è già stato attaccato in passato da alcuni team di ricercatori per decifrare i file criptati, senza quindi pagare il riscatto chiesto dai pirati informatici.

Sulla Rete esistono diverse aziende specializzate in sicurezza informatica che assicurano di poter decifrare i file criptati da KeRanger, con costi decisamente abbordabili (poche decine di dollari) rispetto alla richiesta di riscatto. Non esistono certezze, ovviamente: la cosa migliore è disporre sempre di un backup dati offline, da utilizzare in questi casi di emergenza.