Punti chiave

Quanto è sicuro WordPress? Dal 2003 (anno della prima versione rilasciata) a oggi, centinaia di attacchi hacker hanno interessato la piattaforma di personal publishing e CMS più diffusa del pianeta. Con risultati, spesso, disastrosi per i titolari di blog e siti web realizzati su base WordPress. Ripercorriamo i casi più eclatanti, seguiti da alcuni strumenti pensati per prevenire e rimediare agli attacchi.

Quanto è sicuro WordPress? I peggiori attacchi hacker della sua storia

Attaccare WorpPress non significa danneggiare un solo sito, bensì centinaia di migliaia, se non milioni. Con danni economici ingenti per aziende, attività commerciali, associazioni, privati e per chiunque abbia affidato, negli anni, il proprio sito web a questa popolare piattaforma. Ripercorriamo insieme i peggiori attacchi sferrati dagli hacker nel corso degli anni:

2007 – 2008, i primi attacchi e la domanda: quanto è sicuro WordPress?

Mentre il team di WordPress si apprestava a festeggiare il quinto compleanno del popolare CMS, il numero di attacchi hacker conobbe un improvviso aumento. Le prime versioni, infatti, contenevano exploits che consentivano ai malintenzionati di “bucarne” le difese per il primo hacking di massa.

A più riprese, i criminali informatici sfruttarono le vulnerabilità della piattaforma per impadronirsi delle credenziali di accesso e installare delle backdoors nei siti colpiti, garantendosi il pieno controllo degli stessi. I primi attacchi portarono a un improvviso proliferare di pagine commerciali (spam), riguardanti soprattutto prodotti farmaceutici e materiali per adulti, create all’insaputa dei proprietari dei siti colpiti.

Nel 2007, gli stessi server di WordPress furono colpiti da un attacco capace di installare, in tutti i siti aggiornati alla versione 2.1.1, una pericolosa backdoor (vulnerabilità corretta, fortunatamente, con il rilascio della versione 2.1.2).

2009: gli attacchi JavaScript-injection e i nuovi sistemi di sicurezza

Con il crescere della popolarità, anche gli esperti di sicurezza informatica iniziarono a porsi la fatidica domanda: quanto è sicuro WordPress? Per rispondere al quesito, il team di CoreLabs nel 2009 evidenziò una pericolosa falla di sicurezza, riguardante la possibilità (per utenti sprovvisti di privilegi amministrativi) di accedere al pannello di amministrazione dei siti WordPress, modificandone impostazioni, plugin ma soprattutto di iniettare codici JavaScript malevoli nel sorgente del sito.

La falla, corretta con il rilascio della versione 2.8.6, comportò tuttavia un attacco hacker su larga scala verso tutti i siti non ancora aggiornati: in meno di una settimana, oltre 30.000 installazioni WordPress non aggiornate furono prese di mira e violate dagli hacker.

2011: milioni di dollari in fumo con la falla del plugin TimThumb

Il primo, devastante attacco su larga scala nei confronti della piattaforma WordPress arrivò nel 2011 con la vulnerabilità TimThumb, un plugin all’epoca particolarmente diffuso che venne preso di mira dagli hacker per bucare, in maniera indiretta, le installazioni WordPress di mezzo mondo.

Sfruttando un bug del codice plugin gli hacker riuscirono a installare una backdoor nei siti colpiti, utilizzandola per inserire un malware. L’obiettivo dell’infezione fu quello di infettare tutti i visitatori dei siti colpiti, trasmettendo ai relativi computer virus di redirect verso siti commerciali, motori di ricerca e piattaforme di vendita presenti soprattutto in Russia.

Secondo una stima, in poche settimane la vulnerabilità TimThumb fu utilizzata per infettare oltre 16.000 siti WordPress in tutto il mondo, 2.000 dei quali finirono direttamente nella blacklist di Google. Un danno stimato in diversi milioni di dollari che portò, fra le altre cose, alla chiusura di Tim Thumb nel 2014 (sebbene, negli anni, il team avesse provveduto a correggere la falla di sicurezza).

2013: l’era degli attacchi BotNet

Con il passare degli anni le azioni degli hacker, da isolate, iniziarono ad assumere i contorni di attacchi coordinati a livello globale. Le risposte alla domanda Quanto è sicuro WordPress? iniziarono a vacillare nei primi mesi del 2013 quando alcuni hosting provider a diffusione mondiale (come HostGator) iniziarono a lanciare un grido di allarme.

Una BotNet di cracker, composta da circa 90.000 indirizzi IP univoci, sferrò in pochi giorni un attacco brute-force a milioni di siti in tutto il mondo. L’attacco, banalmente, consisteva nel tentativo di penetrare le installazioni WordPress attraverso un sistema automatico di inserimento user e password, contenute in un immenso database delle parole più utilizzate.

Migliaia di siti furono violati e i malcapitati proprietari furono costretti ad assistere a uno scenario desolante: pagine modificate, aggiunte di banner, popup e spam, furto delle credenziali di accesso. Il risvolto più grave rappresentò tuttavia il rischio per i visitatori: attraverso apposite backdoors, gli hacker installarono nei siti colpiti una serie di malware pensati per infettare gli utenti, estendendo la BotNet anche a migliaia di computer privati in tutto il mondo.

Secondo la società Enable Security, nel 2013 dei 42.000 siti WordPress più popolari al mondo il 73,2% risultava vulnerabile a questo genere di attacchi.

2014: 200.000 siti colpiti dagli attacchi DDoS e dal malware SoakSoak

Distributed Denial of Service, ovvero “negazione del servizio”: il 2014 rappresentò per molti versi l’anno “nero” per la sicurezza WordPress. Oltre 162.000 siti di tutto il mondo furono colpiti da un attacco DDoS su larga scala (10.000 dei quali inseriti nella blacklist Google), con l’obiettivo di ri-utilizzarli successivamente per sferrare un letale attacco contro un unico sito.

L’attacco fu reso possibile grazie a un bug contenuto nell’interfaccia XML-RPC di WordPress, che permette i servizi di pingback, trackback e l’accesso remoto degli utenti. Sfruttando il pingback, funzionalità abilitata di default nelle installazioni WordPress, l’aggressore generò una quantità esponenziale di connessioni che determinarono il blocco (e la conseguente irraggiungibilità) dei siti colpiti.

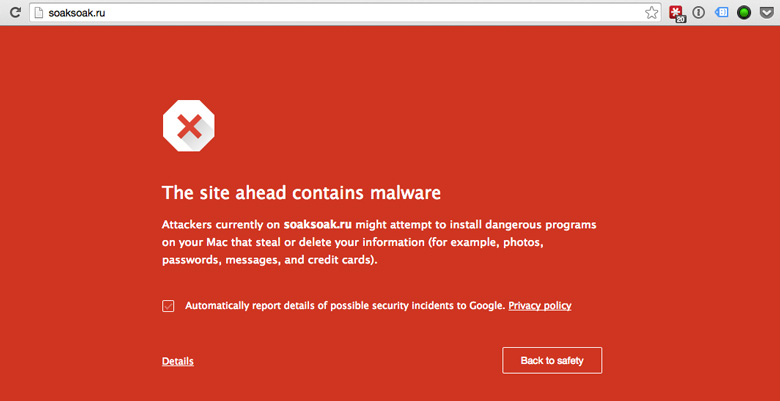

Corretta la falla, il team di WordPress si trovò a fronteggiare una nuova, inquietante minaccia chiamata SoakSoak. Sfruttando una grave vulnerabilità del celebre plugin Slider Revolution, oltre 100.000 siti WordPress furono contagiati dal malware SoakSoak (dal nome dell’omonimo sito russo sul quale i visitatori dei siti colpiti venivano reindirizzati).

Nonostante la pronta reazione del team di ThemePunch, che corresse immediatamente la falla, le versioni non aggiornate del plugin continuarono a offrire terreno fertile per la diffusione del malware su scala globale. La domanda Quanto è sicuro WordPress? cominciò a circolare con insistenza, obbligando gli sviluppatori a correre ai ripari.

Dal 2015 a oggi: XSS, plugin, botnet e le minacce del futuro

A seguito dei devastanti attacchi del 2014, il 2015 ha rappresentato l’anno della svolta nell’ambito della sicurezza WordPress, con il rilascio delle versioni 4.2, 4.3 e 4.4 che hanno colmato numerose, potenziali falle di sistema.

Nonostante ciò, i primi mesi del 2015 furono caratterizzati da una serie di attacchi cross-site scripting (XSS) a danno dei più famosi plugin WordPress. In particolare, le vulnerabilità XSS furono sfruttate per penetrare le installazioni WordPress attraverso plugin a grande diffusione come Yoast, Gravity Forms ma soprattutto Jetpack, in assoluto il più scaricato a livello globale.

Sebbene i relativi produttori avessero rilasciato in pochi giorni gli aggiornamenti per riparare le vulnerabilità, una quantità impressionante di plugin non aggiornati espose milioni di siti WordPress in tutto il mondo alle grinfie degli hacker, che li sfruttarono per le attività più disparate (dal semplice furto di dati personali alla cancellazione, dallo spam al phishing).

A fine 2015 un impressionante attacco brute-force colpì con rinnovato vigore i siti WordPress, sfruttando una BotNet tutta italiana. Sfruttando l’ingenuità di migliaia di utenti dei router Aethra (che, di default, non assegnavano una password all’amministratore), ignoti hacker crearono una rete composta da circa 12.000 dispositivi presenti in tutta Italia, utilizzando appunto i router Aethra non protetti per violarli con facilità. Forti di questo dispiegamento di macchine infettate, i pirati informatici bersagliarono con forza le pagine di login di migliaia di siti WordPress in tutto il mondo, violandone un numero imprecisato.

Quanto è sicuro WordPress? Cosa fare in caso di attacco

WordPress è una piattaforma Open Source, che permette a programmatori di tutto il mondo di migliorare e aggiungere nuove funzionalità, plugin, widget per migliorarne l’esperienza d’uso. Il codice aperto consente da un lato agli esperti di sicurezza di identificare e “riparare” le vulnerabilità, dall’altro permette ai criminali informatici di fare lo stesso, sfruttando i bug per attività criminali.

Quanto è sicuro WordPress? Non è facile rispondere alla domanda. Mantenendo il sistema e i plugin aggiornati, si dovrebbe restare moderatamente al riparo da gran parte delle minacce, ma il rischio di essere infettati da malware, codice malevolo, pagine di phishing e via dicendo è sempre presente.

Aggiornamento e manutenzione periodica, spesso, non bastano: per questo è consigliabile rivolgersi a uno specialista in tema di sicurezza informatica e ad appositi tool per il recupero (e il ripristino) dei siti WordPress colpiti da attacchi informatici.

In passato gli attacchi ai siti WordPress hanno determinato perdite quantificabili in milioni e milioni di dollari in tutto il mondo: per questa ragione è sempre bene essere pronti al peggio e disporre degli strumenti giusti per fronteggiare, combattere e limitare i danni dei pirati infromatici.