Punti chiave

Può un trojan spiare legalmente smartphone, tablet, notebook e computer a nostra completa insaputa? La risposta, è sì. Da alcuni anni l’azienda italiana Hacking Team Srl, dalla sua sede di Milano, ha messo a punto un complesso sistema di intercettazione e controllo degli apparati digitali che consente, da remoto, il pieno controllo di un qualsiasi dispositivo informatico: un prodotto tecnologicamente avanzato capace, a detta dell’azienda milanese, di poter violare qualsiasi protezione, dalla semplice password alla crittografia avanzata, consentendo a Governi e agenzie di sicurezza di esercitare un controllo capillare sugli obiettivi sensibili quali criminali, commercianti di droga e di armi, mercanti del sesso, terroristi e più in generale chiunque cerchi di minare la sicurezza nazionale di un Paese.

Da qui, i primi dubbi sollevati da alcune agenzie internazionali per la difesa della privacy e dei diritti umani: chi sono i clienti effettivi di Hacking Team? Quali garanzie impediscono a questi software di essere venduti a Paesi “sospetti” per spiare (e controllare) oppositori politici, partiti avversari e attivisti?

Il trojan Remote Control System (RCS): controllo totale sui dispositivi

Il funzionamento del trojan è di per sé molto semplice. Una volta commissionato, il software viene confezionato su misura e preparato per il contagio. Individuato l’obiettivo (da uno fino a centomila, monitorabili contemporaneamente da remoto, come indicato nella brochure informativa sul sito di Hacking Team), il Governo acquirente è libero di sferrare l’attacco alle sue vittime: il software maligno aggredisce il device bersaglio attraverso varie strategie di contagio (dall’invio di un allegato malevolo alla ricezione di un pacchetto autoinstallante), permettendo a quel punto il controllo completo del dispositivo attaccato.

Il funzionamento del trojan è di per sé molto semplice. Una volta commissionato, il software viene confezionato su misura e preparato per il contagio. Individuato l’obiettivo (da uno fino a centomila, monitorabili contemporaneamente da remoto, come indicato nella brochure informativa sul sito di Hacking Team), il Governo acquirente è libero di sferrare l’attacco alle sue vittime: il software maligno aggredisce il device bersaglio attraverso varie strategie di contagio (dall’invio di un allegato malevolo alla ricezione di un pacchetto autoinstallante), permettendo a quel punto il controllo completo del dispositivo attaccato.

Le possibilità fornite da RCS (fornito ai Governi con il nome commerciale “Galileo” o “Da Vinci”) sono molteplici: controllo del microfono e della fotocamera per acquisire immagini, video e registrazioni vocali, libero accesso alla rubrica e alla cronologia delle chiamate, registrazione delle mail e dei messaggi in entrata/uscita, localizzazione gps del device (con conseguente registrazione degli spostamenti del bersaglio), accesso a tutti i file contenuti sul disco e alla rete wi-fi, con cui scambiare in tempo reale tutti i dati utili per il monitoraggio. Il tutto a prescindere dal sistema operativo impiegato dal bersaglio: RCS è applicabile in ambiente Windows, OSX, Linux, Android, iOS, Blackberry, Windows Phone e Symbian.

RCS: come funziona

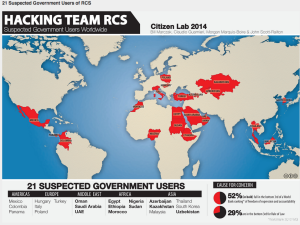

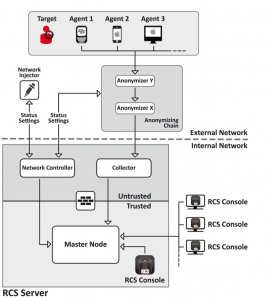

Secondo uno studio pubblicato il 17 febbraio 2014 dal laboratorio Citizen Lab dell’Università di Toronto, a firma dei ricercatori Bill Marczak, Claudio Guarnieri, Morgan Marquis-Boire, e John Scott-Railton, il sistema di monitoraggio messo a punto da Hacking Team utilizzerebbe un’infrastruttura di livello globale per lo scambio dei dati, facendoli “rimbalzare” all’interno di oltre 350 di server sparsi in tutto il mondo per far perdere le proprie tracce.

Secondo uno studio pubblicato il 17 febbraio 2014 dal laboratorio Citizen Lab dell’Università di Toronto, a firma dei ricercatori Bill Marczak, Claudio Guarnieri, Morgan Marquis-Boire, e John Scott-Railton, il sistema di monitoraggio messo a punto da Hacking Team utilizzerebbe un’infrastruttura di livello globale per lo scambio dei dati, facendoli “rimbalzare” all’interno di oltre 350 di server sparsi in tutto il mondo per far perdere le proprie tracce.

Lo schema è simile a quello utilizzato dalla rete Tor per mantenere l’anonimato: i dati viaggiano attraverso una serie di proxy nascosti veicolando le informazioni sottratte ai bersagli, rendendo impossibile ricostruirne il percorso per risalire alle generalità del bersaglio e a quelle del committente. Esaurito il percorso all’interno dei proxy, tutte le informazioni vengono veicolate all‘endpoint, il punto di destinazione che coincide con il Paese committente delle informazioni.

Sulla base degli studi condotti dal Citizen Lab, almeno 21 Governi mondiali sarebbero stati coinvolti nell’utilizzo di questa tecnologia: Azerbaijan, Colombia, Egitto, Etiopia, Ungheria, Kazakistan, Corea, Malesia, Messico, Marocco, Nigeria, Oman, Panama, Polonia, Arabia Saudita, Sudan, Thailandia, Turchia, Emirati Arabi Uniti, Uzbekistan, Italia.

I server, invece, secondo quanto pubblicato dagli studi dei Kaspersky Lab risulterebbero oltre 350 sparsi in 40 nazioni diverse fra cui spiccano per concentrazione Stati Uniti (64 server), Kazakistan (49), Ecuador (35) e Regno Unito (32). Il tutto, ovviamente, si svolge a completa insaputa degli utenti controllati: il contagio da RCS avviene in modo silente, senza mostrare alcun segno di allarme. La stessa durata delle batterie dei dispositivi, uno dei principali segnali di contagio da software malevoli, risulta pressochè inalterata da quella registrabile in un dispositivo “sano”.

RCS: i primi casi di obiettivi politici

In un rapporto, Human Rights Watch ha infatti contattato Hacker Team chiedendo lumi sul caso dell’emittente satellitare etiope Esat. Costituita da giornalisti e oppositori politici esiliati dall’Etiopia, la tv trasmette attualmente da alcuni Paesi europei (con studi ad Amsterdam e Londra): nel dicembre 2013 i server di Esat furono bersagliati da un violento attacco informatico sferrato da un trojan attraverso Skype. Secondo le ricostruzioni fornite dal Citizen Lab di Toronto, il trojan sarebbe stato simile e verosimilmente riconducibile allo stesso RCS commercializzato dall’azienda milanese.

Il presunto rapporto con il Governo etiope non è l’unico caso di collaborazione “sospetta” sollevato da attivisti e associazioni internazionali. Sempre secondo quanto denunciato in un rapporto dal Citizen Lab, episodi documentati di utilizzo di RCS sarebbero stati registrati negli ultimi due anni in Marocco, contro l’organizzazione giornalistica “Mamfakinch” oppositrice del Governo, e ai danni dell’attivista per i diritti umani Ahmed Mansoor imprigionato negli Emirati Arabi con l’accusa di oltraggio al Presidente in carica.

Ombre davanti alle quali l’organizzazione Privacy International, nel febbraio 2014, ha inoltrato una lettera ufficiale di chiarimento al Governo Italiano, nella persona del Ministro dello Sviluppo Economico Federica Guidi e per conoscenza al Presidente della Regione Lombardia Roberto Maroni.

Nel contenuto della missiva vengono richiesti chiarimenti circa l’operato di Hacking Team e del presunto utilizzo dei software di controllo all’interno dei casi evidenziati in Marocco, Etiopia, Arabia Saudita e Sudan. Quest’ultimo Paese, si legge nella lettera, “attualmente sottoposto a una serie di restrizioni da parte dell’Unione Europea, che includono un embargo sulle armi, ha anche esso ottenuto tecnologie per la sorveglianza dalla Hacking Team”. Da qui la richiesta di chiarimenti al Governo italiano e una richiesta, quella di uniformarsi al regolamento europeo sull’esportazione di prodotti a uso sia civile che militare, in considerazione del fatto che quelle tecnologie sollevano gravi preoccupazioni in tema di diritti umani.

La difesa di hacking Team

A fronte delle critiche e delle ipotesi avanzate negli anni, la replica di Hacking Team è sempre stata la medesima: “non vendiamo i nostri software a privati o aziende private ma esclusivamente a Governi e Agenzie governative, e mai in Paesi che violano i diritti umani, risultano sotto embargo o che sono nelle liste nere di Stati Uniti, Unione Europea, Nazioni Unite e Associazione delle nazioni del sud est asiatico. Passiamo in rassegna tutti i potenziali clienti prima di una vendita, per determinare che non vi sia evidenza oggettiva o supposta che le nostre tecnologie possano essere impiegate per violare i diritti umani delle persone.

A fronte delle critiche e delle ipotesi avanzate negli anni, la replica di Hacking Team è sempre stata la medesima: “non vendiamo i nostri software a privati o aziende private ma esclusivamente a Governi e Agenzie governative, e mai in Paesi che violano i diritti umani, risultano sotto embargo o che sono nelle liste nere di Stati Uniti, Unione Europea, Nazioni Unite e Associazione delle nazioni del sud est asiatico. Passiamo in rassegna tutti i potenziali clienti prima di una vendita, per determinare che non vi sia evidenza oggettiva o supposta che le nostre tecnologie possano essere impiegate per violare i diritti umani delle persone.

Abbiamo inoltre istituito un team di tecnici esperti e consulenti legali, unico nel nostro settore, capace di esaminare preventivamente i potenziali clienti. Hacking Team sostiene di avere al proprio interno un organismo di controllo chiamato a verificare ogni singolo cliente: la vendita delle tecnologie informatiche è subordinata al rispetto di una serie di requisiti fondamentali, come il mancato inserimento di una nazione nelle Black-list di Stati Uniti, Unione Europea, ONU o la garanzia che il Governo di turno non abbia al suo attivo casi comprovati di violazioni dei diritti umani. In ogni contratto, inoltre, chiediamo ai nostri clienti di rispettare il diritto vigente e ci riserviamo il diritto di sospendere il contratto qualora i nostri termini vengono violati, rendendo così immediatamente inutilizzabile il servizio”.

Garanzie e rassicurazioni fornite esclusivamente sulla parola, considerata l’impossibilità per un organismo indipendente di condurre una verifica e lo stretto riserbo vigente sui contratti siglati da Hacking Team.