Punti chiave

Il termine “hacker” viene oggi impiegato in una connotazione prevalentemente negativa, per indicare cioè tutte quelle persone che utilizzano le proprie competenze per violare i sistemi di sicurezza di server, pc, tablet e smartphone alla ricerca di dati, informazioni sensibili e credenziali da sottrarre, al fine di perpetrare reati o richiedere somme di denaro. I pericoli che possono derivare agli utenti in seguito a un cyber-attacco sono numerosi e non circoscritti alle situazioni precedentemente elencate, cosicché appare evidente come gli hacker siano visti nelle società odierne come dei nemici, dei veri e propri pericoli. Ma l’hacking ha sempre avuto questa connotazione? Una risposta a questa domanda, forse non così scontata, può venire da un’attenta analisi della storia dell’hacking, delle diverse fasi che hanno portato alla nascita, alla crescita e alla trasformazione di questo fenomeno nel tempo.

La storia dell’hacking e il significato di hacker

La storia dell’hacking ha inizio nei primi anni Sessanta presso il Tech Model Railroad Club (TMRC) del Massachussets Institute of Technology (MIT) di Cambridge, un club all’interno del quale cominciò a circolare per la prima volta il termine “hacker”.

In origine questa definizione aveva una connotazione del tutto positiva e stava ad indicare, nel gergo del tutto particolare usato dai membri del club, tutte quelle persone dotate di eccezionali capacità informatiche e capaci, quindi, di “spingere” i programmi al di là delle funzioni per le quali erano stati progettati.

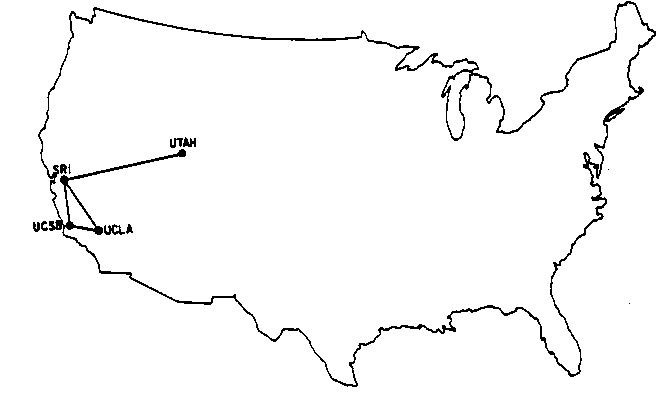

Fu quindi proprio all’interno del panorama culturale del MIT che il termine “hacker” venne impiegato per la prima volta. Non solo, gli hacker divennero il centro dell’Artificial Intelligence Laboratory del MIT ed ebbero l’occasione, grazie alla realizzazione di ARPAnet (prima rete transcontinentale di computer ad alta velocità creata dal Ministero della Difesa Statunitense), di scambiarsi informazioni e di dare il via a quella collaborazione che consentì ai singoli gruppi di hacker di uscire dal proprio “isolamento” e di creare un gruppo su ampia scala.

Fu, inoltre, all’interno dell’Istituto, dove negli anni precedenti erano stati attivati i primi corsi di informatica indirizzati ai linguaggi di programmazione e dove erano giunti i primi mainfraime, che gli hacker, grazie ai membri del TMRC, ebbero l’occasione di poter operare per la prima volta direttamente sulle macchine (IBM 709, 7090, Tx-0, PDP-1).

Fu questa un’opportunità eccezionale (e un passo fondamentale nella storia dell’hacking) in quanto sino ad allora i computer erano stati utilizzati semplicemente per operazioni di calcolo scientifico, mentre gli hacker, grazie ai loro lavori (si ricordi ad esempio il gioco Spaceware del 1961), dimostrarono che le potenzialità dei computer andavo decisamente oltre.

Contemporaneamente alla nascita di ARPAnet, in New Jersey Ken Thompson, hacker dei Laboratori Bell, inventò il sistema Unix, mentre Dennis Ritchie, altro hacker, aveva progettato un nuovo linguaggio denominato “C”, il cui scopo era quello di essere flessibile e semplice da utilizzare.

La collaborazione tra i due sfociò nella realizzazione di quello che oggi si potrebbe definire come sistema di office-automation, sebbene le ambizioni dei due hacker andavano decisamente oltre. Thompson e Ritchie avevano infatti capito che era ora possibile scrivere un intero sistema operativo in C, intuizione che aprì la strada a una rivoluzione senza precedenti.

Se Unix, infatti, era capace di presentare le stesse funzionalità e la medesima interfaccia su macchine diverse, allora poteva anche fungere da ambiente software comune, il che implicava che gli utenti non avrebbero più dovuto acquistare software nuovi ogni volta che una macchina diventava obsoleta.

Oltre a questo sia Unix che C erano stati improntati alla semplicità e alla portabilità il che li rendeva utilizzabili su una vasta gamma di macchine. Ben presto, anche grazie ad una propria rete (la Unix-to Unix Copy Protocol) si ebbe la nascita di una vera e propria rete parallela tra le postazioni Unix, la Usenet board, che crebbe rapidamente sino a superare in grandezza ARPAnet e all’interno della quale la comunità hacker crebbe a sua volta.

La nascita di Unix e di C portò, però, anche a una contrapposizione all’interno degli ambienti hacker; da un lato gli inventori e i fans di Unix, dall’altro gli hacker di PDP-10 e di ARPAnet che consideravano i primi come dei “principianti”.

Storia dell’hacking: L’Homebrew Computer Club

Nel frattempo la comunità hacker gravitante attorno al MIT proseguì nella sua attività aprendo la strada a una serie di eccezionali scoperte fatte da altri hacker (spesso giovanissimi) che riuscirono, con pochi e rudimentali mezzi, a portare avanti progetti innovativi e a “forzare” sempre di più le capacità delle macchine allora disponibili. La storia dell’hacking stava evolvendo e avrebbe conosciuto nuovi sviluppi.

Ben presto l‘interesse degli hacker cominciò a spostarsi anche sull’hardware, determinando l’insorgere di una nuova esigenza: quella di diffondere i computer tra le masse, creando, in sostanza, una nuova relazione tra l’uomo e la macchina.

In questo senso, gli hacker furono dei veri e propri pionieri in quanto sino ad allora l’hardware non era stato mai diffuso tra le persone comuni (si pensi all’IBM che aveva sempre rifiutato di costruire personal computer); per queste ragioni, i membri del Homebrew Computer Club decisero di assemblare da sé i primi personal computer.

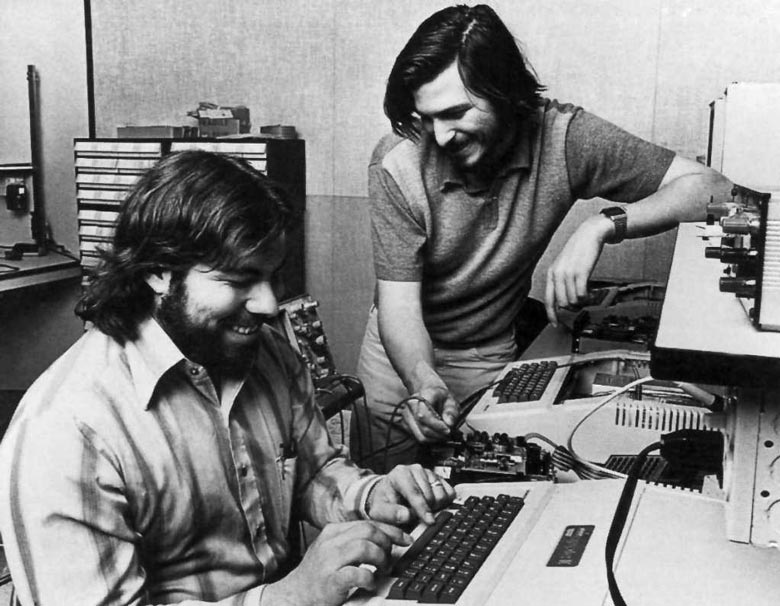

Tra i tanti componenti del Homebrew Computer Club, due nomi meritano certamente di essere ricordati; quello di Steve Wozniak (Oak Toebark) e di Steve Jobs (Berkeley Blue) che nel 1972 crearono le prime “blue box“,vale a dire dei device utilizzati per infiltrasi nei sistemi telefonici.

Solo un paio di anni prima, nel 1970, John Draper, noto come Captain Crunch (nome derivato da una marca di cornflakes), riuscì a effettuare una chiamata a lunga distanza in maniera del tutto gratuita, utilizzando un espediente davvero particolare.

Droper scoprì che il fischietto, dato in omaggio con una confezione di cornflakes, emetteva una frequenza di 2600 hertz che, quando una linea telefonica era inattiva, veniva inviata da un capo all’altro rendendo quindi possibile effettuare delle chiamate gratuitamente. Era questo il principio delle blue, black e red box che negli anni successivi avrebbero riprodotto le stesse funzioni e sarebbero state utilizzate per eludere il sistema telefonico americano.

Il phone-phreaking muoveva i primi passi.

Storia dell’hacking: la confluenza nella Silicon Valley negli anni Settanta

Verso la metà degli anni Settanta si assistette a un fenomeno di grade portata nella storia dell’hacking, quello della migrazione delle migliori menti hacker verso la Silicon Valley, anche grazie al sostegno delle più famose multinazionali del settore che compresero le enormi potenzialità dei giovani hacker (buona parte dei quali provenienti dal MIT).

Fu in questo nuovo contesto che si ebbe nel 1977 la fondazione di Apple I (Microsoft era stata fondata appena un anno prima da Bill Gates e da Paul Allen) e che cominciarono a mostrarsi le prime spaccature all’interno di un movimento non più in grado di controllare il fenomeno che aveva generato.

Tutti i componenti del Homebrew Computer Club si trovarono dinnanzi alla scelta di “darsi” agli affari o di continuare ad hackerare come “da tradizione”, con il conseguente venir meno di tutti quei principi (la condivisione delle tecniche e la non segretezza) che erano stati alla base del movimento stesso.

L’Homebrew Computer Club si indebolì progressivamente, così come tutti i piccoli circoli di hacker che vi gravitavano attorno, determinando una nuova svolta nella storia dell’hacking.

Storia dell’hacking: le nuove logiche del mercato negli anni Ottanta

Gli anni Ottanta videro l’affermazione di una nuova generazione di hacker (Software Superstar), molto abili nella programmazione ma distanti da quelli che erano stati i principi dei loro predecessori. La storia dell’hacking stava mutando.

Da una parte gli hacker cominciarono ad adeguarsi alla logica di mercato e a sfruttare le proprie capacità per sviluppare prodotti per le multinazionali (gli anni Ottanta furono per eccellenza gli anni dei giochi), mentre dall’altro veniva definitivamente meno il principio della condivisione e della partecipazione e ogni software veniva considerato come un prodotto commerciale da tutelare.

Il modello di “software proprietario” divenne il marchio della Microsoft che per prima decise di non pubblicare il codice sorgente e di introdurre delle limitazioni nella diffusione dei software (le licenze d’uso).

Ma gli Ottanta furono anche gli anni in cui il fenomeno hacking assunse alcune delle “connotazioni” ancora oggi esistenti.

Nel 1980, infatti, un gruppo chiamato “414s” riuscì a effettuare un’intrusione su ben 60 computer, attirando l’attenzione dell’FBI e dei Servizi Segreti (che nel frattempo avevano visto estendere la propria giurisdizione anche alle frodi informatiche).

L’hacking restava tuttavia un fenomeno ancora poco noto e i gruppi hacker erano ancora considerati come elitari ed esclusivi.

In questi anni vennero fondati “Legion of Doom” negli USA, ”Chaos Computer Club” in Germania, due storici gruppi ancora oggi attivi, e “2600:The Hacker Quartely” una “zine”, o rivista hacker, molto importante nella comunità e per la storia dell’hacking.

Nei primi anni Ottanta all’interno della comunità hacker era quindi possibile individuare tre filoni diversi; i seguaci di PDP-10 e ARPAnet, quelli di Unix e la nuova generazione legata ai microcomputer e alla volontà di diffonderli tra la gente.

Il primo gruppo andò progressivamente ad indebolirsi (la tecnologia PDP-10 legata a ITS cominciava ad essere obsoleta) e Unix divenne il sistema preferito degli hacker mentre cresceva la consapevolezza che i microcomputer sarebbero stati il futuro.

Fu in questi anni che Richard Stallman, personaggio rilevante nella storia dell’hacking, (noto anche come RMS) fondò la Free Software Foundation che aveva lo scopo dei creare software gratuiti di alta qualità, inaugurando, dunque, il primo nucleo dei movimenti per l’open source che volevano opporsi alla logica del software proprietario che nel frattempo si stava affermando.

Nel frattempo, Stallman si era dedicato anche alla costruzione di un “clone” di Unix scritto in C da rendere disponibile gratuitamente (GNU acronimo per Gnu’s Not Unix), mentre nel 1982 un gruppo di hacker Unix di Berkeley aveva dato vita a Sun Microsystems con l’intento di realizzare delle workstation capaci di far funzionare Unix su un hardware con base 6800 ad un prezzo relativamente contenuto(almeno per le grandi aziende e per le università). Una intuizione giusta che si tradusse in realtà e portò alla nascita di una nuova rete di computer, uno per utente, che andò a soppiantare i vecchi sistemi.

In questo scenario, intorno al 1984, Unix divenne un prodotto commerciale e la comunità hacker si divideva in due fazioni; da un lato un gruppo legato a Internet e Usenet e votato ai minicomputer o alle workstation Unix e dall’altro un vasto ma disorganizzato gruppo fan dei microcomputer.

Storia dell’hacking: la svolta di Torvalds negli anni Novanta

Nella storia dell’hacking, gli anni Novanta si aprirono con un progressivo indebolimento delle workstation del decennio precedente e con una rapida diffusione dei nuovi personal computer, contraddistinti da un costo contenuto e basati su chip Intel 386.

Ogni hacker aveva quindi la possibilità di utilizzare a casa una macchina dotata delle medesime caratteristiche dei mini computer, in grado quindi di comunicare con Internet e di avere un ambiente di sviluppo completo.

Le macchine Unix commerciali, però, continuavano ad avere un costo ancora troppo elevato e tutti i tentativi di commercializzarle non davano i frutti sperati, mentre, il progetto di RMS di un kernel Unix gratuito si era “arenato”. Ciò permise alla Microsoft di farsi largo nel mercato con il sistema operativo Windows e in molti credettero che l’epoca di Unix (e del clan degli hacker ad essa legata) stesse per terminare.

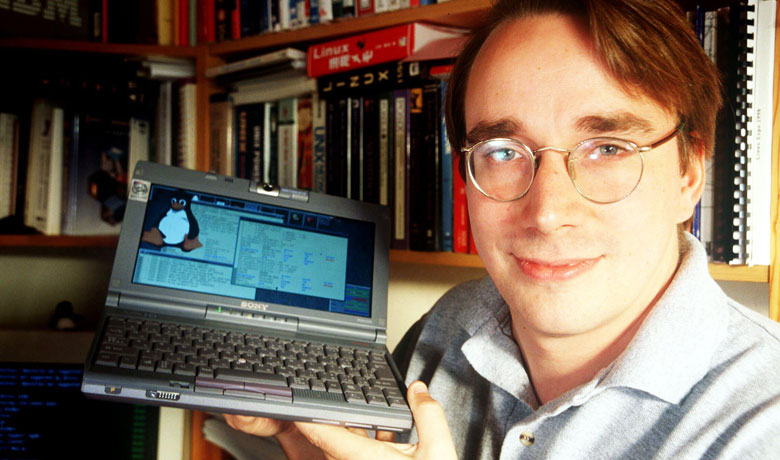

Una svolta si ebbe nel 1991 con Linus Torvalds, uno studente dell’Università di Helsinki, che cominciò a sviluppare un kernel gratuito e libero che avrebbe battezzato con il il nome di Linux. La peculiarità di Linux stava non tanto nelle sue caratteristiche tecniche quanto nelle modalità che avevano portato alla sua creazione; molti hacker furono attratti dall’idea di Torvalds e contribuirono alla sua realizzazione proponendo idee, modifiche e interventi agli sviluppatori in maniera del tutto libera e senza rispettare alcuna gerarchia(i codici sorgenti erano aperti).

Il risultato fu ottimo e Linux fu in grado di competere con gli Unix commercializzati, a estendersi al di là del panorama circoscritto dei programmatori e ad attirare le attenzioni delle applicazioni software commerciali.

La comunità hacker non era quindi giunta al copolinea, al contrario stava cominciando ad assumere un ruolo centrale nel mondo del software commerciale, aprendo una nuova fase nella storia dell’hacking.

Storia dell’hacking: la diffusione del WEB

La creazione di Linux coincise anche con la progressiva diffusione di internet al pubblico, ben segnalata dal crescente sviluppo di numerosi internet provider che fornivano la connessione alla rete.

Un “settore”, questo, nel quale anche molti hacker della generazione ottanta e novanta si lanciarono convertendosi in “Internet Service Provider”. La comunità hacker crebbe in rispetto e riconoscimento e la sua attività fu particolarmente utile per bloccare i tentativi di censura su Internet. Furono gli hacker, infatti, a far naufragare il “Communications Decency Act” (CDA) con il quale si cercava di mettere sotto il controllo del governo un metodo di codifica.

Storia dell’hacking: i principi dell’etica hacker

Quanto illustrato sino ad ora, nel descrivere la storia dell’hacking, consente quindi di delineare alcuni principi fondamentali della comunità hacker, principi che non sono mai stati codificati ma che si sono consolidati nel comportamento stesso degli hacker.

Il primo di questi era sicuramente la libertà di accesso alle macchine, completa e illimitata, da associare alla totale condivisione delle conoscenze e a un’assoluta fiducia negli altri membri della comunità stessa.

L’atteggiamento prevalente all’interno della comunità era quello meritocratico che portava a esaltare tutti coloro che erano in grado di far crescere lo stato dell’hackeraggio. Parallelamente a questi principi di lealtà e collaborazione, gli hacker nutrivano una forte “repulsione” per la burocrazia in tutte le sue forme che, con le sue regole, limitava la libera espressione e sperimentazione, mentre la finalità di ogni hacker era quella di migliorare la vita umana.

Molti sono i casi che nella storia dell’hacking hanno ribadito il legame a questi principi di base. Come dimenticare la dura “polemica” tra Bill Gates, allora studente diciannovenne, e l’Homebrew accusata in una lettera di “furto” per aver “piratato” e distribuito, ancor prima dell’uscita ufficiale, un programma realizzato proprio da Gates. Emblematico anche il caso della Apple computer Inc. e in particolare di Wozniak che, nel rispetto dell’etica hacker, fece in modo che la Apple non avesse segreti in modo da non impedire la libera partecipazione di tutti.

Storia dell’hacking: quando l’hacker diventa cattivo

Abbiamo visto come, nella storia dell’hacking, gli anni Ottanta furono il periodo di affermazione e di consolidamento della comunità hacker, ma furono anche gli anni in cui cominciarono ad affermarsi una serie di gruppi che perpetravano attacchi a sistemi informatici e telematici per scopi del tutto personali.

Fu proprio l’insorgere di questi “criminali informatici” che pose le basi per la progressiva trasformazione del termine hacker da positivo a negativo.

Ci sono state molte linee di interpretazione per questa transizione nella complessa storia dell’hacking.

Da una parte in molti, come il giornalista Steven Levy, fecero notare come alla connotazione negativa degli hacker contribuì la risonanza data dai mass media a una serie di arresti di giovani che avevano violato sistemi governativi (“il problema cominciò con arresti molto pubblicizzati di adolescenti che si avventuravano elettronicamente in territori digitali proibiti…Era comprensibile che i giornalisti che riportavano queste storie si riferissero ai giovani scapestrati come a degli hackers, dopotutto si facevano chiamare così. Ma la parola divenne rapidamente sinonimo di ‘trasgressore digitale’ … con la comparsa dei virus informatici, l’hacker fu letteralmente trasformato in una forza del male”). Dall’altra si osservò come l’associazione hacker-criminale non poteva limitarsi esclusivamente a una errata o parziale interpretazione da parte della stampa, all’appropriazione del termine da parte di alcuni che usavano le proprie capacità per scopi personali o al progressivo affermarsi di leggi che contrastavano con l’etica hacker, ma dovesse ricondursi anche alla natura stessa del fenomeno.

L’etica hacker si era fatta portatrice di principi quali la libertà d’informazione, la condivisione e la lecita esplorazione che non ammettevano barriere. Negli anni Sessanta e Settanta, quando i concetti di proprietà e di privato non erano ancora applicati al cyberspazio e quando i computer non avevano ancora avuto una diffusione capillare, l’etica hacker non veniva percepita come “crimine”, mentre a partire dagli Ottanta-Novanta, con la crescita della società d’informazione e con i computer divenuti preziosi depositi di dati e informazioni sensibili, ogni “intrusione” veniva classificata come una violazione condannabile.

Sempre in relazione all’etica hacker è bene sottolineare come l’accesso abusivo a risorse fosse considerato lecito ma sempre nel rispetto di due elementi altrettanto fondamentali, vale a dire la non sottrazione di denaro e la non creazione di danni. E’ proprio in relazione a questi aspetti che tutti coloro che si identificano negli hacker “originali” sono soliti etichettare i cyber-criminali come “crackers” (nota anche la definizione di dark side hacker riferita a tutti coloro ai quali si riconoscevano delle capacità ma che non rispettavano l’etica hacker)

Storia dell’hacking: il significato dell’hacker

Il fenomeno e la storia dell’hacking sono estremamente complessi e finiscono con il mescolare una serie di elementi spesso contrapposti. Quello che emerge dalla panoramica delineata sono una serie di principi dell’hacking che vanno a contrastare con l’idea che oggi si ha della figura dell’hacker.

A tal proposito non si possono non ricordare una serie di associazioni e di gruppi hacker creati per difendere i principi di privacy e di libertà di espressione, come l’Electronic Frontier Foundation da sempre impegnata nel “proteggere le libertà civili fondamentali nel mondo digitale”. Non bisogna infatti dimenticare che nella storia dell’hacking la libera circolazione delle informazioni è sempre stata una priorità e come le sole informazioni da tutelare con l’anonimato o la privacy siano quelle di carattere personale.

Chi sono, quindi, gli hacker?

Forse non si può dare una risposta univoca a questa domanda, in quanto il termine hacker è stato e continua ad essere in costante trasformazione, assumendo connotazioni e significati differenti in base al contesto.

Per alcuni hacker è sinonimo di pirata informatico, per altri l’hacker è colui che esplora e mette alla prova le capacità dei sistemi informativi, per altri ancora l’hacker è colui che condivide e lavora per la condivisione delle conoscenze e delle risorse.