Punti chiave

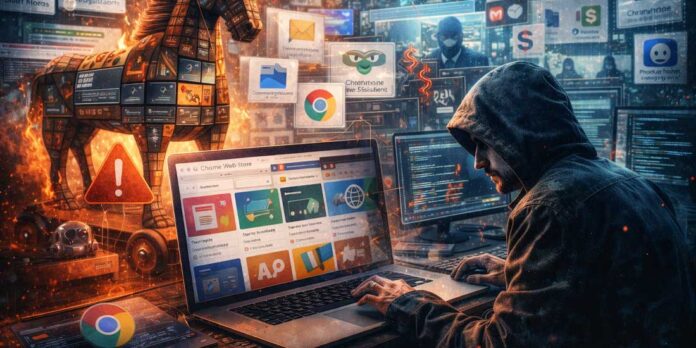

Più di 300 estensioni Chrome usate per spiare gli utenti. È l’immagine che emerge da una nuova indagine di sicurezza: add‑on apparentemente innocui, spesso presentati come strumenti di produttività o assistenti AI, hanno raccolto e in alcuni casi rubato dati sensibili di decine di milioni di persone in tutto il mondo. Dietro l’interfaccia rassicurante del Web Store, si è consolidato un ecosistema opaco di broker di dati, operatori pubblicitari aggressivi e attori sospettati di attività di sorveglianza, che sfruttano le estensioni come cavallo di Troia nel browser.

Un ecosistema di 300 estensioni e 37 milioni di utenti

Secondo l’analisi condotta dal ricercatore indipendente noto come Q Continuum, oltre 300 estensioni per Chrome presentano comportamenti di tracciamento invasivo o chiaramente malevoli, con più di 37 milioni di installazioni complessive. Nel cuore del problema ci sono 287 estensioni che inviano in modo sistematico la cronologia di navigazione e le pagine dei risultati dei motori di ricerca a server esterni. Per almeno 153 di queste, la trasmissione dei dati inizia immediatamente dopo l’installazione, senza alcuna interazione aggiuntiva da parte dell’utente.

Il meccanismo è sempre lo stesso: la funzione promessa è reale o quantomeno plausibile, ma in parallelo l’estensione raccoglie ogni URL visitato, ogni ricerca effettuata, talvolta ogni clic tracciabile, e lo inoltra verso infrastrutture che non hanno alcuna trasparenza pubblica. In alcuni casi il traffico non è neppure adeguatamente protetto, lasciando i dati esposti a intercettazioni di terzi lungo il percorso di rete. Dietro questa rete di componenti si intravedono almeno 32 entità diverse, alcune già note per aver distribuito spyware tramite estensioni di browser in passato.

L’ipotesi, avanzata dagli stessi ricercatori, è che un broker di dati agisca come snodo centrale, acquistando o raccogliendo le informazioni provenienti da estensioni sviluppate da soggetti differenti e monetizzandole sul mercato pubblicitario o per usi più difficili da tracciare. È un mosaico complesso, in cui la promessa di piccoli vantaggi per l’utente nasconde un’economia sommersa fondata sull’estrazione sistematica di informazioni.

Il confine poroso tra tracking e furto di dati

La maggior parte delle estensioni individuate si colloca in una zona grigia: i dati raccolti vengono presentati come funzionali alla personalizzazione o all’analisi, ma di fatto costituiscono un tracciamento capillare dell’attività online dell’utente. La cronologia di navigazione, combinata con le query sui motori di ricerca, permette di ricostruire profili dettagliati: interessi politici, stato di salute, situazione finanziaria, abitudini di consumo. Nelle mani sbagliate, questo flusso diventa materiale per campagne di phishing mirato, ricatti, deanonimizzazione di utenti che credono di navigare in modo privato.

Alcune estensioni, però, vanno oltre il tracciamento e mostrano un comportamento che assomiglia più a un furto diretto di contenuti. In una trentina di casi il codice non si limita a registrare gli URL, ma estrae il contenuto delle pagine visitate, comprese schermate di login e aree protette. Il browser, in quanto intermediario fidato, diventa così il punto da cui prelevare testi, credenziali e informazioni che l’utente non immaginerebbe mai di esporre a terzi.

Questo slittamento dal tracking al furto è favorito da un’architettura di permessi che, una volta concessa, offre alle estensioni una capacità di ispezione del traffico paragonabile a quella di un keylogger o di uno spyware. L’utente concede l’accesso “a tutti i siti web visitati” con un semplice clic su Aggiungi a Chrome, spesso senza piena consapevolezza delle implicazioni. Il risultato è che un gesto percepito come routine spalanca in realtà una finestra ampia sulla vita digitale della persona.

Il volto seducente delle false estensioni AI

All’interno di questo scenario più ampio, una sotto‑campagna spicca per la capacità di sfruttare l’immaginario contemporaneo legato all’intelligenza artificiale. Esperti di sicurezza hanno documentato almeno 30 estensioni che si presentano come assistenti AI per la navigazione, la traduzione o il supporto alla scrittura, ma che in realtà partecipano a un’unica operazione coordinata di esfiltrazione di dati, battezzata “AiFrame”.

Queste estensioni, con oltre 300 mila installazioni complessive, imitano servizi noti come ChatGPT o Gemini, utilizzando nomi e icone che richiamano brand già familiari al grande pubblico. Dietro l’interfaccia, però, non implementano funzioni AI locali: l’intera esperienza viene resa tramite un iframe a schermo intero che carica contenuti da un dominio remoto controllato dagli operatori. Questo stratagemma consente di modificare il comportamento dell’estensione senza passare da un nuovo controllo sullo store, perché la logica vera si sposta lato server.

In parallelo, il codice in background utilizza una libreria per estrarre il contenuto di ogni pagina visitata, incluse quelle di autenticazione. Il risultato è che testi, porzioni di pagine e dati potenzialmente sensibili vengono inviati ai server degli attaccanti, al di fuori di ogni controllo da parte dei siti coinvolti. È un modello che unisce ingegneria sociale, abuso di brand AI e architetture web flessibili in un’unica catena di sfruttamento.

Gmail sotto attacco: l’anello debole nella posta

Uno degli aspetti più allarmanti riguarda il modo in cui alcune di queste estensioni prendono di mira la posta elettronica. Un sottoinsieme di plugin usa uno script dedicato che si attiva all’apertura di mail.google.com, iniettando elementi grafici e logiche aggiuntive nella pagina. In apparenza, si tratta di piccole funzioni di assistenza, come riassunti automatici o suggerimenti basati sull’intelligenza artificiale. Dietro le quinte, però, lo script legge il contenuto visibile dei messaggi direttamente dal DOM e lo estrae ripetutamente.

In questo modo, non solo le email già inviate o ricevute, ma anche le bozze ancora in fase di scrittura possono essere catturate e inviate a server esterni. Il testo delle conversazioni e i metadati contestuali finiscono fuori dal perimetro di sicurezza di Gmail, vanificando le protezioni crittografiche o le difese lato server. È come se qualcuno si sedesse alle spalle dell’utente mentre legge la posta, copiando i messaggi riga per riga.

Per aziende e professionisti, l’impatto potenziale è enorme: strategie interne, documenti confidenziali, comunicazioni legali e dati personali dei clienti possono essere raccolti in blocco senza alcun segnale visibile all’utente. In un’epoca in cui molta della comunicazione business passa proprio da Gmail e da interfacce web analoghe, queste estensioni trasformano il browser in un punto di fuga privilegiato per il furto di informazioni.

Voce, credenziali, dati sensibili: il browser come microfono

Le estensioni incriminate non si limitano al testo. Alcune includono un meccanismo di riconoscimento vocale remoto basato sulle API di Web Speech, capace di attivare la registrazione e la trascrizione dell’audio direttamente dal browser. A seconda dei permessi concessi, è teoricamente possibile intercettare frammenti di conversazioni ambientali o di meeting online, trasformandoli in testo da inviare agli operatori della campagna. Per l’utente, la funzione appare come un semplice comando vocale, un aiuto per dettare testi o impartire istruzioni, ma la destinazione di quelle parole non è affatto trasparente.

In parallelo, le estensioni analizzate sono in grado di raccogliere credenziali e dati di autenticazione da pagine di login, sfruttando il fatto di poter leggere il contenuto delle pagine prima e dopo l’inserimento delle password. In alcuni casi, gli script sono progettati per riconoscere pattern tipici di moduli di login o di form sensibili e copiarne i contenuti per l’esfiltrazione. È una modalità più silenziosa e difficile da rilevare rispetto ai classici keylogger, perché lavora a livello di DOM e sfrutta i privilegi concessi dalle API delle estensioni.

Il quadro che ne emerge è quello di un browser che non è più soltanto una finestra sul web, ma un sensore pervasivo: osserva, ascolta, archivia, inoltra. La differenza, nel bene e nel male, la fa il codice che l’utente ha accettato di installare con un clic apparentemente innocuo.

Il ruolo di Google e i limiti della moderazione

La vicenda delle oltre 300 estensioni malevole riaccende i riflettori sul ruolo delle grandi piattaforme nel controllo dei loro ecosistemi. Il Chrome Web Store, pur essendo presentato come uno spazio relativamente sicuro, ha già conosciuto episodi simili: in passato erano state scoperte centinaia di estensioni usate per operazioni di malvertising aggressivo, con milioni di installazioni. Anche allora, la rimozione da parte di Google era arrivata dopo la segnalazione da parte di ricercatori indipendenti, non come risultato di un monitoraggio preventivo sistematico.

Nel caso delle estensioni AI, alcune risultavano ancora disponibili nello store anche dopo la divulgazione della ricerca, con decine di migliaia di utenti attivi. Alcune sono state rimosse, mentre altre sono ricomparse con nomi diversi ma con lo stesso identificativo interno, un dettaglio che complica ulteriormente la capacità dell’utente medio di orientarsi. La reattività della moderazione e il peso delle segnalazioni esterne diventano così parte centrale del dibattito.

Il problema di fondo è strutturale: un modello economico basato sulla raccolta di dati e sulla profilazione pubblicitaria rende difficile tracciare una linea netta tra estensioni “aggressive ma legittime” e strumenti chiaramente ostili. Finché il valore dei dati resta così alto, ogni spazio di ambiguità nei permessi o nei controlli diventa una porta aperta per operatori spregiudicati.

Come si infiltra la minaccia nelle abitudini quotidiane

Per comprendere la portata del fenomeno, bisogna uscire dal linguaggio tecnico e osservare l’impatto sulla vita digitale di ogni giorno. Molti di questi componenti aggiuntivi si presentano come soluzioni a problemi reali: riassumere testi lunghi, tradurre pagine, gestire schede multiple, migliorare la produttività in ufficio. L’utente li trova spesso consigliati in articoli, video tutorial, forum, o li scopre scorrendo le sezioni in evidenza del Web Store, dove un alto numero di installazioni e recensioni positive crea un’illusione di affidabilità.

Il modello del cosiddetto “sleeper agent” mostra come alcune estensioni possano nascere pulite per poi diventare malevole dopo un aggiornamento, magari in seguito alla vendita del progetto a terzi. L’utente che le ha installate mesi prima non riceve allarmi evidenti: vede soltanto l’icona già familiare continuare a fare ciò che ha sempre fatto, mentre il codice aggiornato inizia a raccogliere informazioni in silenzio. L’abitudine e la fiducia verso uno strumento che “ha sempre funzionato” diventano così parte integrante della superficie d’attacco.

È in questo spazio quasi invisibile, tra l’azione tecnica dello sviluppatore e la routine quotidiana dell’utente, che la minaccia si consolida. Ogni automatismo, ogni clic dato per scontato, ogni estensione installata senza un riesame periodico contribuisce a rendere il browser un ambiente più vulnerabile di quanto appaia.

Cosa possono fare gli utenti, cosa devono fare le piattaforme

Di fronte a una campagna così estesa, la responsabilità non può essere scaricata interamente sull’utente, ma alcune misure di difesa restano imprescindibili. Gli esperti suggeriscono di limitare le estensioni al minimo indispensabile, rimuovendo quelle che non vengono utilizzate da tempo e diffidando dei componenti che richiedono accesso a “tutti i siti” per funzioni che sembrano non averne bisogno. In presenza di estensioni sospette o riconducibili alle liste pubblicate dai ricercatori, è consigliabile revocare l’installazione e cambiare le password dei servizi utilizzati dal browser, in particolare posta elettronica e piattaforme finanziarie.

Le piattaforme, dal canto loro, si trovano davanti a un bivio tra apertura dell’ecosistema e controllo più stretto. Un modello di revisione più rigoroso, accompagnato da un monitoraggio continuo del traffico generato dalle estensioni, potrebbe ridurre il margine per operazioni di massa come quella emersa in queste settimane. Ma qualsiasi cambiamento strutturale andrebbe a toccare anche sviluppatori legittimi e strumenti che basano il proprio valore su analisi dei dati lato client, alimentando un inevitabile conflitto tra privacy, innovazione e business.

La vicenda delle oltre 300 estensioni malevole mostra quanto sia fragile il patto di fiducia tra utenti e piattaforme in un ambiente dove la soglia di installazione è bassissima e i confini tra aiuto e intrusione sono sempre più sottili. Proteggere il browser, oggi, significa non solo scegliere con attenzione ciò che si installa, ma interrogarsi su quale prezzo si è davvero disposti a pagare in cambio di qualche funzionalità in più.

Titolo accattivante

Chrome sotto assedio: oltre 300 estensioni malevole spiano 37 milioni di utenti

Description SEO

Un’indagine su oltre 300 estensioni Chrome rivela una vasta operazione di tracciamento e furto di dati: AI fasulle, Gmail nel mirino, broker di dati e falla nella sicurezza del Web Store.