Punti chiave

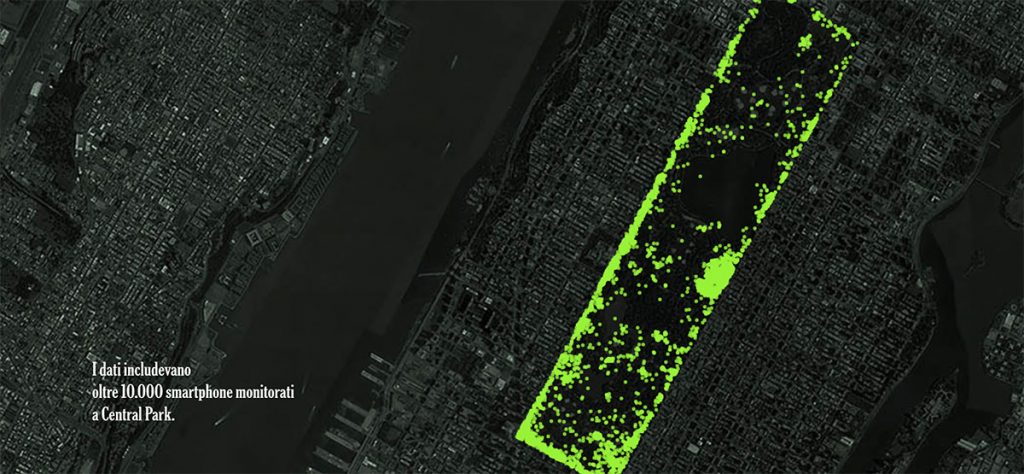

Ogni minuto di ogni giorno, ovunque sul pianeta, dozzine di aziende – in gran parte non regolamentate, poco controllate – registrano i movimenti di decine di milioni di persone con i telefoni cellulari e archiviano le informazioni in file di dati giganteschi. Il Times Privacy Project ha ottenuto uno di questi file, di gran lunga il più grande e il più sensibile mai visto dai giornalisti. Detiene oltre 50 miliardi di ping di localizzazione dai telefoni di oltre 12 milioni di americani mentre si muovevano attraverso diverse città importanti, tra cui Washington, New York, San Francisco e Los Angeles.

Ogni informazione in questo file rappresenta l’ubicazione precisa di un singolo smartphone per un periodo di diversi mesi nel 2016 e nel 2017. I dati sono stati forniti a Times Opinion da fonti che hanno chiesto di rimanere anonime perché non erano autorizzati a condividerlo e potevano affrontare gravi sanzioni per averlo fatto. Le fonti delle informazioni affermano di essersi allarmate per come potrebbero essere violate e di voler urgentemente informare il pubblico e i legislatori.

Dopo aver trascorso mesi a vagliare i dati, rintracciare i movimenti delle persone in tutto il paese e parlare con dozzine di società di dati, tecnici, avvocati e accademici che studiano questo campo, proviamo lo stesso senso di allarme. Nelle città coperte il file di dati, traccia le persone di quasi tutti i quartieri, sia che vivano in case mobili ad Alessandria, in Virginia, sia in torri di lusso a Manhattan.

Una ricerca ha rivelato più di una dozzina di persone che visitavano il Playboy Mansion, alcune durante la notte. Senza troppi sforzi abbiamo individuato i visitatori nelle tenute di Johnny Depp, Tiger Woods e Arnold Schwarzenegger, collegando i proprietari dei dispositivi alle abitazioni a tempo indeterminato.

Se vivevi in una delle città il set di dati copre e usa app che condividono la tua posizione, dalle app meteo alle app di notizie locali ai risparmiatori di coupon.

Se riesci a vedere tutto, potresti non utilizzare mai più il telefono allo stesso modo.

I dati raccolti da aziende sconosciute

I dati esaminati da Times Opinion non provenivano da una società di telecomunicazioni o di tecnologia gigante, né provenivano da un’operazione di sorveglianza governativa. Proviene da una società di dati sulla posizione, una delle dozzine che raccolgono silenziosamente movimenti precisi utilizzando il software inserito nelle app di telefonia mobile. Probabilmente non hai mai sentito parlare della maggior parte delle aziende, eppure a chiunque abbia accesso a questi dati, la tua vita è un libro aperto. Possono vedere i luoghi in cui vai in ogni momento della giornata, persone con cui ti incontri o con cui passi la notte, dove preghi, sia che tu visiti una clinica per metadone, uno studio di psichiatra o una sala massaggi.

Il Times e altre organizzazioni giornalistiche hanno riferito sul monitoraggio degli smartphone in passato. Ma mai con un set di dati così grande. Tuttavia, questo file rappresenta solo una piccola parte di ciò che viene raccolto e venduto ogni giorno dall’industria del localizzazione – sorveglianza così onnipresente nella nostra vita digitale che ora sembra impossibile da evitare per chiunque.

Sorveglianza continua

Non ci vuole molta immaginazione per evocare i poteri che una sorveglianza sempre attiva può fornire ad un regime autoritario come quello cinese.

All’interno della democrazia rappresentativa stessa dell’America, i cittadini sarebbero senz’altro indignati se il governo avesse tentato di imporre che ogni persona sopra i 12 anni avesse un dispositivo di localizzazione che rivelasse la propria posizione 24 ore al giorno.

Eppure, nel decennio dalla creazione dell’App Store di Apple, gli americani, app per app, hanno acconsentito proprio a un tale sistema gestito da società private.

Ora, alla fine del decennio, decine di milioni di americani, tra cui molti bambini, si ritrovano a portare spie nelle loro tasche durante il giorno e a lasciarli accanto ai loro letti di notte – anche se le società che controllano i loro dati sono molto meno responsabili rispetto al governo.

“La seduzione di questi prodotti di consumo è così potente che ci rende ciechi alla possibilità che ci sia un altro modo per ottenere i benefici della tecnologia senza l’invasione della privacy. Ma c’è ”, ha affermato William Staples, direttore fondatore del Surveillance Studies Research Center dell’Università del Kansas.

“Tutte le aziende che raccolgono queste informazioni sulla posizione fungono da ciò che ho chiamato Tiny Brothers, utilizzando una varietà di raccolta di dati per impegnarsi nella sorveglianza quotidiana.“

Oggi è perfettamente legale raccogliere e vendere tutte queste informazioni. Negli Stati Uniti, come nella maggior parte del mondo, nessuna legge federale limita quello che è diventato un vasto e redditizio commercio di tracciamento umano.

Solo le politiche aziendali interne e la decenza dei singoli dipendenti impediscono a coloro che hanno accesso ai dati di, per esempio, inseguire un coniuge o vendere il pendolarismo serale di un ufficiale dei servizi segreti a un potere straniero ostile.

Le aziende affermano che i dati sono condivisi solo con partner controllati. Anche se queste società stanno agendo con il codice morale più solido che si possa immaginare, alla fine non esiste alcun modo infallibile per proteggere i dati da eventuali furti.

Più semplicemente, su una scala più piccola ma non meno preoccupante, ci sono spesso poche protezioni per impedire a un singolo analista con accesso a tali dati di rintracciare un ex-amante o una vittima di abusi.

La mappa delle persone

Le aziende che raccolgono tutte queste informazioni sui tuoi movimenti giustificano la loro attività sulla base di tre affermazioni: le persone acconsentono a essere rintracciate, i dati sono anonimi e i dati sono sicuri.

Nessuna di queste affermazioni regge, in base al file che abbiamo ottenuto e alla nostra revisione delle pratiche aziendali.

Sì, i dati sulla posizione contengono miliardi di punti dati senza informazioni identificabili come nomi o indirizzi e-mail. Ma è un gioco da ragazzi collegare nomi reali ai punti che appaiono sulle mappe.

Ecco come appare.

Nella maggior parte dei casi, accertare la posizione di una casa e di un ufficio era sufficiente per identificare una persona. Considera il tuo tragitto giornaliero: quale altro smartphone viaggerebbe direttamente tra casa e ufficio ogni giorno?

Descrivere i dati sulla posizione come anonimi è “un’affermazione completamente falsa” che è stata smentita in numerosi studi, ci ha detto Paul Ohm, professore di legge e ricercatore di privacy presso il Georgetown University Law Center. “Le informazioni di geolocalizzazione longitudinale veramente precise sono assolutamente impossibili da anonimizzare.”

“DNA”, ha aggiunto, “è probabilmente l’unica cosa che è più difficile da anonimizzare di informazioni precise sulla geolocalizzazione”.

Tuttavia, le aziende continuano a dichiarare che i dati sono anonimi. Nei materiali di marketing e nelle conferenze di settore, l’anonimato è un importante punto di forza – chiave per attenuare le preoccupazioni su tale monitoraggio invasivo.

Per valutare le affermazioni delle società, abbiamo rivolto gran parte della nostra attenzione all’identificazione delle persone in posizioni di potere. Con l’aiuto di informazioni pubblicamente disponibili, come gli indirizzi di casa, abbiamo facilmente identificato e quindi monitorato decine di notabili. Abbiamo seguito i funzionari militari con autorizzazioni di sicurezza mentre tornavano a casa di notte. Abbiamo rintracciato le forze dell’ordine mentre portavano i loro figli a scuola. Abbiamo visto avvocati di alto livello (e i loro ospiti) mentre viaggiavano da jet privati a proprietà per le vacanze. Non abbiamo nominato nessuna delle persone che abbiamo identificato senza il loro permesso.

Osservare i punti muoversi su una mappa a volte rivelava accenni di matrimoni vacillanti, prove di tossicodipendenza, registrazioni di visite a strutture psicologiche.

Collegare un ping anonimo a un vero essere umano nel tempo e nel luogo potrebbe sembrare come leggere il diario di qualcun altro.

I tuoi dati valgono

Le società di dati sulla posizione sostengono che i tuoi dati sono al sicuro, che non presentano rischi reali perché sono archiviati su server protetti. Questa garanzia è stata minata dalla sfilata di violazioni dei dati segnalate pubblicamente – per non parlare di violazioni che non fanno notizia. In verità, le informazioni sensibili possono essere facilmente trasferite o divulgate, come evidenziato da questa storia.

Trasmettiamo costantemente dati, ad esempio, navigando in Internet o effettuando acquisti con carta di credito. Ma i dati sulla posizione sono diversi. Le nostre posizioni precise vengono utilizzate al momento per un annuncio o una notifica mirati, ma poi riutilizzate indefinitamente per fini molto più redditizi, come legare i tuoi acquisti a pubblicità di cartelloni pubblicitari che hai superato in autostrada. Molte app che utilizzano la tua posizione, come i servizi meteorologici, funzionano perfettamente senza la tua posizione precisa, ma la raccolta della tua posizione alimenta un’attività redditizia secondaria di analisi, licenze e trasferimento di tali informazioni a terzi.

Dati alla mercè di tutti

Un certo numero di aziende vende i dati dettagliati. Gli acquirenti sono in genere broker di dati e società pubblicitarie. Ma alcuni di essi hanno poco a che fare con la pubblicità dei consumatori, tra cui istituti finanziari, società di analisi geospaziale e società di investimento immobiliare in grado di elaborare e analizzare così grandi quantità di informazioni. Potrebbero pagare più di 1 milione di dollari per una tranche di dati, secondo un ex dipendente della società di dati sulla posizione che ha accettato di parlare in modo anonimo.

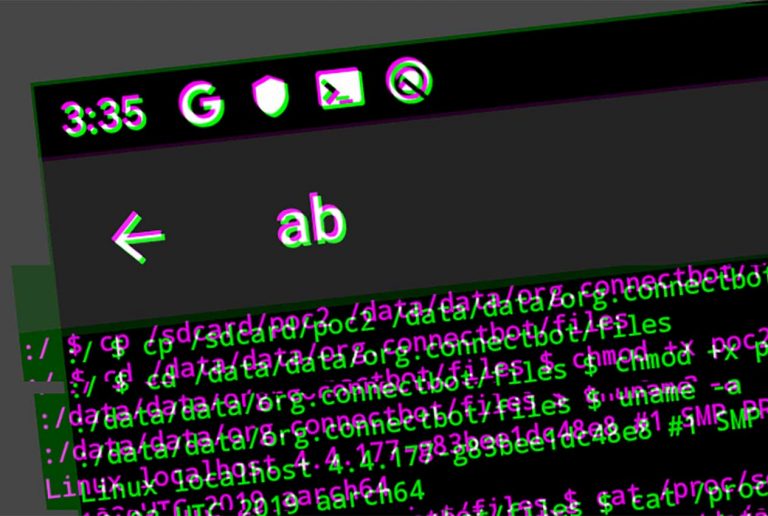

I dati sulla posizione vengono anche raccolti e condivisi insieme a un ID pubblicità mobile, un identificatore apparentemente anonimo di circa 30 cifre che consente agli inserzionisti e ad altre aziende di collegare attività tra le app. L’ID è anche usato per combinare percorsi di localizzazione con altre informazioni come il tuo nome, indirizzo di casa, e-mail, numero di telefono o anche un identificatore collegato alla tua rete Wi-Fi.

I dati possono cambiare di mano in tempo quasi reale, così velocemente che la tua posizione può essere trasferita dallo smartphone ai server dell’app ed esportata a terzi in millisecondi. Ecco come, ad esempio, potresti vedere un annuncio per una nuova auto un po ‘di tempo dopo aver attraversato una concessionaria.

Tali dati possono quindi essere rivenduti, copiati, piratati e abusati.

Questo articolo è una traduzione libera e parziale della inchiesta del New York Times