I politici utilizzano i social media per influenzarci. E non si tratta solamente di comunicare messaggi ripetitivi, fare promesse elettorali o chiederci il voto. Comprendono e sfruttano le nostre emozioni e seguono delle strategie ben precise per cambiare il nostro modo di pensare senza che ce ne accorgiamo. Come un gioco a biliardo, con alcune mosse è possibile ottenere un risultato su vasta scala e guidare, quasi come fossimo un branco, i nostri comportamenti. In questo report, scopriremo questi meccanismi.

Le regole base della comunicazione politica sono intuitive e facilmente comprensibili. Il politico deve essere “uno di noi”. Consegnare la responsabilità di governo ad una persona che ci rappresenta e in cui ci riconosciamo è una regola fondamentale della mente umana. Teoricamente parlando, è già una forma di ragionamento emozionale: dovremmo scegliere i migliori, e non quelli che ci somigliano. Ma le nostre emozioni ci dicono che chi è come noi si comporterà per il nostro bene.

Per questo, il modo di vestire, di parlare e di gesticolare viene studiato a seconda del target. L’uso di parole come “ce l’abbiamo duro” di Umberto Bossi, il fondatore della Lega Nord, o di “rottamiamo” di Matteo Renzi quando prese la leadership del Partito Democratico, sono calibrati direttamente sulla mente degli elettori. A questo proposito un’altra regola fondamentale è quella di comunicare messaggi brevi e comprensibili, dare una informazione per volta per aiutarci a capire, e riassumere il pensiero politico in uno slogan facilmente memorizzabile.

E’ l’esempio di “Prima gli italiani” di Matteo Salvini, attuale segretario della Lega, o di “Forza Italia!” di Silvio Berlusconi al suo debutto in politica.

Le emozioni: la chiave per gestire le nostre menti

Ma queste sono solamente le regole base. La vera partita si gioca sulle emozioni. Quando i politici ci parlano, la logica ci porterebbe a dire che:

- Viene espresso un concetto

- Ragioniamo sul concetto

- Giungiamo a delle conclusioni con annesse emozioni

- Decidiamo come comportarci

In realtà la sequenza è completamente diversa:

- Viene espresso un concetto

- Vengono scatenate delle emozioni

- Le emozioni alterano il nostro modo di pensare

- Giungiamo a conclusioni a cui ci affezioniamo

- Decidiamo come comportarci

Da questo semplice esempio si comprende come la comunicazione politica è basata sulla pancia e non sulla testa. E le emozioni chiave sono sostanzialmente tre.

Il pensiero positivo per non pensare – La prima è l’emozione positiva. Un esempio di successo, una soluzione ad un problema, la promessa di un miglioramento. I messaggi che comunicano qualcosa di positivo rinforzano le prime impressioni o l’idea preconcetta che abbiamo di quel politico, e ci spingono ad agire (votare, firmare una petizione, inoltrare un post ai propri contatti) senza pensare. Questa è la grande forza della positività.

Tutto quello che è positivo, piacevole e incoraggiante abbassa la nostra necessità di ragionare prima di agire. Infatti, nel caso dei messaggi positivi, servono poche prove e poche fonti a conferma di quello che si sta dicendo.

La rabbia per agire – Il secondo sentimento è negativo, ma molto utile. La rabbia: quando i politici citano esempi palesemente ingiusti, o di miseria, o che suscitano spirito di vendetta e di rivalsa, lo fanno perchè sanno perfettamente di stimolare la rabbia ma soprattutto sanno che questo sentimento porta ad agire, come fosse un messaggio positivo, ma in maniera molto più forte ed ostinata di prima.

Inoltre, la rabbia si accompagna alla coerenza. Saremmo degli scemi se ci arrabbiassimo senza senso, per cui una decisione presa in un momento di rabbia viene difesa con molta forza. Insomma, la rabbia serve a creare una spinta propulsiva all’azione molto stabile e con poche probabilità di ripensamento.

La paura per cambiare idea – Il terzo più importante sentimento, e anche il più difficile da maneggiare, è la paura. La paura è un movente potentissimo. Secondo alcuni studi condotti dal Prof. James Angelini dell’Università del Delaware, notizie negative che suscitano rabbia fanno reagire il nostro corpo, (dal battito delle ciglia fino ad impercettibili tic nervosi) come se ci trovassimo di fronte ad un animale pericoloso.

La paura però va maneggiata con cura: innanzitutto chi è spaventato si documenta in maniera molto più dettagliata rispetto alla media, consultando tutte le fonti. Per questo motivo ogni comunicazione basata sulla paura deve avere un minimo di fondamento, altrimenti si annulla e diventa controproducente.

Inoltre, questo sentimento ci porta ad avviare delle discussioni, in famiglia o con i nostri contatti, dal tenore piuttosto nervoso, e dunque è necessario che il politico si ponga nella giusta ottica per poter ottenere il suo effetto.

Ma affrontare questi rischi ha il suo tornaconto, che è forse il più prezioso in politica: la paura è il sentimento in grado di farci cambiare idea su qualcosa. E’ prevalentemente la paura che può portarci a votare un altro partito, abbandonare un candidato o iniziare delle attività che non avremmo fatto in altre occasioni.

Questi tre elementi, positività, rabbia e paura vengono giostrati dalla comunicazione politica con grande abilità. In generale il sentimento positivo si utilizza per consolidare i supporter già acquisiti, la rabbia si usa quando si teme che le persone non agiscano (ad esempio siano pigri ad andare a votare) mentre la paura si sfrutta per allargare la base elettorale o quando è necessario contrastare un avversario temibile.

Il percorso usato dai politici per ottenere i nostri voti

Queste regole guidano ormai da anni la comunicazione politica, specie sui social media. Ma in questo settore il tenore dei messaggi è solamente il primo passo. Bisogna saper gestire anche la quantità.

Un altro elemento fondamentale è la costanza: la produzione di contenuti da parte del politico deve essere di alta qualità e assolutamente stabile, e questo flusso non deve mai interrompersi. Anzi, deve via via aumentare sempre di più, raggiungendo un picco in situazioni pre-elettorali. Dopodichè, devono esistere dei momenti di ragionata diminuzione, per evitare il rischio di una sovra-esposizione, ma mai sotto una certa soglia.

In questo senso siamo passati da una situazione classica, in cui i politici attivavano la loro macchina comunicativa solamente in periodo elettorale, a quella moderna, dove la propaganda è un sottofondo costante che conosce delle variazioni ragionate.

Primo passo: lo zoccolo duro – A fronte di una produzione di contenuti costante, il primo passo è quello di costituire uno zoccolo duro di supporter che credono nel politico e lo seguono con fermezza. Qualsiasi investimento in qualsiasi campagna politica ha come primario obiettivo la creazione di una base fondamentale di fedelissimi. Ad esempio, il presidente USA Donald Trump investì 2 milioni di dollari per formare il nucleo del suo “popolo” sfruttando Twitter come mai nessuno aveva fatto fino a quel momento.

L’operazione deve essere ripetuta fino a creare una massa critica fondamentale che dà al politico il potere, quando dice una cosa, di generare degli effetti sensibili, come manifestazioni, sit-in o proteste.

Secondo passo: il pubblico simile – La seconda tappa è quella di allargare questa base fondamentale, andando ad intercettare persone che hanno caratteristiche simili ai fedelissimi, ma che ancora non si sono convinti o che non hanno ancora chiare le intenzioni del politico.

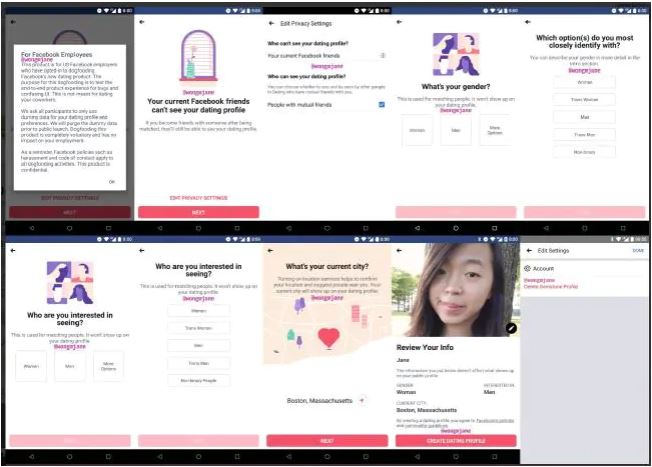

Tornando all’esempio di Trump, i suoi esperti di political marketing ebbero una idea geniale: una campagna pubblicitaria su Facebook necessita di individuare un target preciso, ma questo si può allargare attraverso la funzione “Look alike“, ovvero mostrando annunci anche a persone che hanno caratteristiche simili a quelle definite in partenza, che potrebbero ragionevolmente aggiungersi al pubblico che era stato originariamente stimato.

La funzione Lookalike applicata alla campagna elettorale di Trump portò dalla parte del magnate americano milioni e milioni di voti che non avrebbe mai avuto, senza questa trovata. In questo i social media sono perfetti: la loro elevata capacità di profilare gli utenti in maniera naturale, permette ai politici di allargare oltre le previsioni iniziali il numero dei supporter.

Terzo passo: gli indecisi – Ma questo ancora non basta: fino ad ora abbiamo parlato di persone che decidono di credere e sostenere un politico con energia. Tuttavia, con l’amplissima concorrenza che esiste in politica, la vittoria non deriva mai dai soli voti dei “convinti”. Il vero tesoro è rappresentato dagli “indecisi”, i quali sono altamente predisposti a valutare tutte le idee.

Per fare questo i politici non devono solamente individuare gli indecisi “generici” ma quegli indecisi che potrebbero anche votare l’avversario, e puntare tutta l’energia (ovvero i soldi) rimanenti a propria disposizione. Nel caso di Trump gli indecisi da strappare all’avversaria Hilary Clinton, furono i maschi liberali e idealisti, le giovani donne e gli afroamericani.

In Italia non esiste più un accentuato bipolarismo come negli USA, ma in linea generale, il vero tesoretto di voti, nelle ultime elezioni, è stato quello dei delusi dal disfacimento della destra guidata da Berlusconi e da quelli di “sinistra” che non si riconoscevano più nel Partito Democratico.

La chiave per conquistare gli indecisi è di nuovo la profilazione. Trump utilizzò il cosiddetto progetto Alamo, dove raccolse e razionalizzò i dati personali di 220 milioni di americani per aggiustare la sua comunicazione e conquistare i voti decisivi. Chi meglio definisce e classifica gli indecisi, e riesce a parlare con loro, vince.

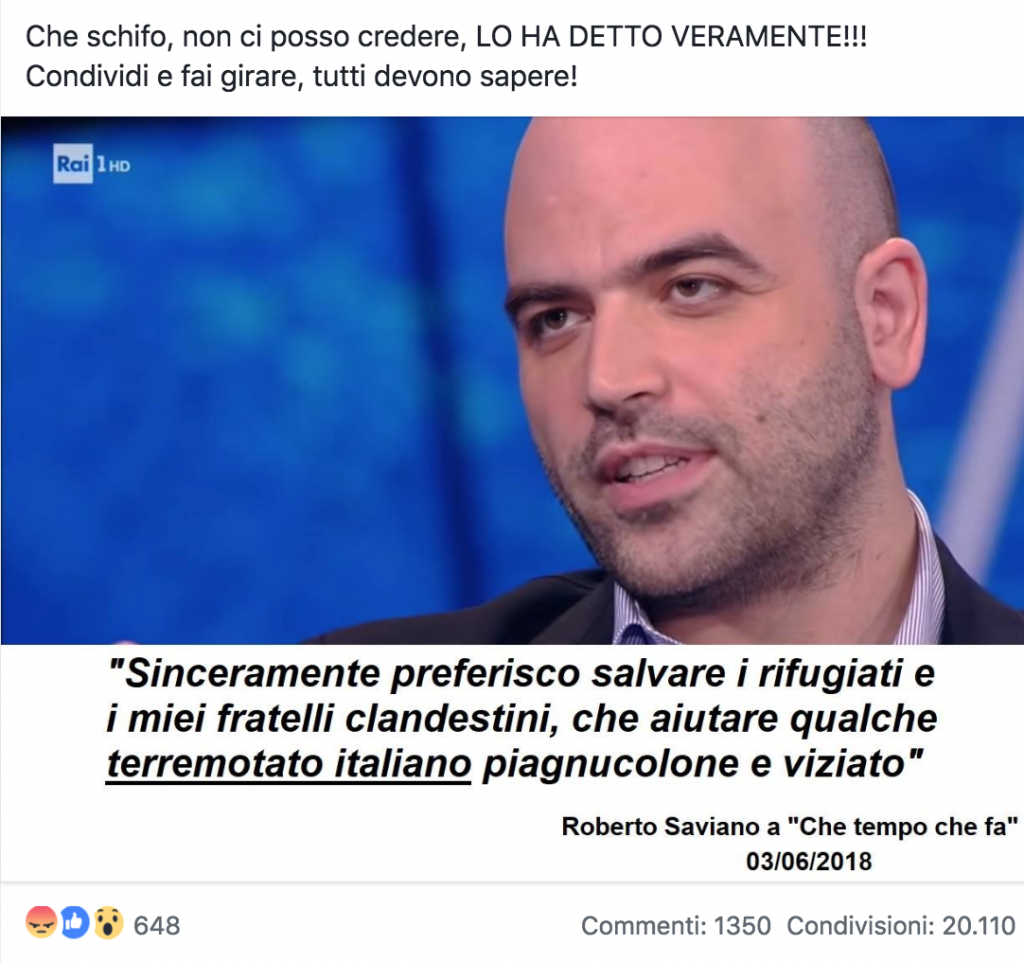

E’ in questo senso che devono essere viste le fake news che escono durante le campagne elettorali: le notizie false, di cui abbiamo già spiegato il funzionamento e gli effetti in maniera approfondita, puntano su differenze religiose o razziali per definire ad un certo punto chi è dentro e chi è fuori, chi da indeciso è passato dalla nostra parte e chi invece probabilmente non si convincerà.

Politici e social media. Così ci distraggono e ci “preparano” alle leggi

Ma il dibattito politico, anche dopo le elezioni, viene utilizzato da chi è al governo per la gestione dell’elettorato. Uno dei maestri in questo caso è stato Silvio Berlusconi, a livello di comunicazione, uno dei politici più scaltri dei nostri anni. Una tecnica importante era quella di spostare l’attenzione dell’opinione pubblica su alcuni argomenti scottanti, che coinvolgono l’etica fino a discussioni “di lana caprina” su dettagli quasi insignificanti, in corrispondenza del passaggio in parlamento di leggi delicate.

Per fare un esempio super-partes che coinvolse indistintamente tutti i partiti politici, nel 2006 scoppiò lo scandalo delle intercettazioni. Quasi come fosse un divertimento, alcuni spioni avevano frugato negli archivi tributari dell’allora Premier Romano Prodi e consorte, ma anche del suo avversario Berlusconi e dei suoi figli. Il fatto, avvenuto diversi mesi prima, avvenne proprio in concomitanza con il varo della legge finanziaria che rischiava di essere pesantemente contestata dai sindacati e dalle associazioni di categoria che non avevano avuto modo di partecipare ad alcun tavolo di discussione con il Governo.

E sempre il dibattito politico può avere anche una funzione “preparatoria“. Mentre si sta discutendo una legge, che magari contiene dei provvedimenti poco comprensibili o graditi all’opinione pubblica, i politici tendono a preparare il terreno scatenando forti polemiche sul problema che la legge vuole andare a risolvere.

Di norma si “scalda” il pubblico per circa un mese, si aspetta qualche tempo e poi si comunica l’arrivo della legge ad un pubblico già fortemente influenzato e molto più propenso ad accettarla di prima.

Un metodo per accorgersi di questa dinamica è osservare le notizie dei grandi media: avete mai avuto la sensazione che quando si verifica un fatto grave, particolare o increscioso, quello stesso accadimento sembra ripetersi più volte, come se fosse stato “evocato” dal primo caso?

In realtà si tratta raramente di un effetto di emulazione, ma più verosimilmente, i media, che in Italia sono alla stretta dipendenza della politica, smettono di ignorare fatti che normalmente non verrebbero trattati e iniziano a dargli un peso, collegandoli volutamente agli episodi precedenti al fine di creare una moda e “massaggiare” l’opinione pubblica.

Un altro esempio concreto: nel momento in cui il Governo deve affrontare il tema serissimo del razzismo e dell’integrazione, e deve destinare fondi a progetti di questo tipo, la principale e prevedibile reazione di una parte della popolazione è: “Quei soldi dovrebbero essere usati per cose più importanti“. Per prevenire o limitare problemi, i media iniziano a riferire con molta più attenzione e costanza di episodi di razzismo.

Più volte i media online hanno riferito quasi ogni giorno di episodi di discriminazione, imponendo all’opinione pubblica una frequenza di quasi un incidente razziale al giorno per un totale di circa 6 o 7 a settimana. Peccato che statisticamente in Italia i casi degni di nota siano 7… al giorno. In questo senso è chiaro che il fenomeno del razzismo viene saggiamente ignorato o enfatizzato a seconda del periodo politico.

Quanto sono forti i nostri politici sui social? Diamo i voti

Ma come si comportano i nostri politici? quanto sono efficaci sui social e quanto riescono a guidarci? Analizziamo insieme le figure di spicco del nostro tempo. Chiaramente, ci limitiamo a dare un giudizio sull’utilizzo dei social, e non esprimiamo giudizi di approvazione o disapprovazione sulla loro politica.

Matteo Salvini, Lega. Il re della polarizzazione

Matteo Salvini, almeno sui social, è il leader indiscusso, nel senso che è il politico che più di ogni altro ha sfruttato le potenzialità dei social media.

Innanzitutto Salvini punta tutto sulla polarizzazione: i suoi messaggi sono lontani anni luce dai quasi inattaccabili comunicati “che vanno bene un po’ a tutti” della Democrazia Cristiana. I post di Salvini sono netti e chiari, contengono grande enfasi e portano ad amarlo o ad odiarlo, dividendo le opinioni in maniera molto netta.

Tornando al discorso delle emozioni, Salvini ha notevolmente migliorato la sua comunicazione. Mentre era solo abbozzata nei primi messaggi, la capacità di gestire i sentimenti da parte del leader leghista è enormemente aumentata, e al momento attuale ha trovato un equilibrio vincente: sfruttare la paura in maniera evidente, abbinando un elemento di chiara gioia o speranza per portare le persone a vedere in lui la soluzione.

A questo si aggiunge una abbinamento fra presenza online e offline davvero efficace. Salvini è indubbiamente il politico più presente nelle piazze, dove il consenso che incontra di persona viene confermato sul web. Infine, Salvini si rifà molto spesso all’idea di riportare il paese al passato, prima dell’insorgere di problemi come l’euro o l’immigrazione, sulla falsariga del “Make America Great Again” di Donald Trump.

Adesso che da uomo contro-la-politica, è però andato al Governo, la sua sfida comunicativa si complica. Ha estremo bisogno di confermare che quello che ha sempre promesso sta facendo e non potrà più fare leva sui meccanismi usati fino ad ora.

Luigi di Maio, 5 stelle. La sua forza è la ricondivisione

Luigi di Maio ha una comunicazione decisamente tradizionale. Post e video dei suoi interventi, commenti sulla situazione politica, dettagli sul lavoro che sta compiendo. A questo si aggiungono brevi scorci della sua vita privata o di momenti “da uomo del popolo”, come una pizza mangiata sul treno. Di Maio, in realtà, non ha nemmeno lontanamente la forza “social” di Salvini ma può contare, a differenza della Lega, su un’arma davvero importante: una rete di sharing.

Qualsiasi cosa venga comunicata da Di Maio viene redistribuita da una serie di pagine e di gruppi social estremamente numerosa e con moltissimi iscritti. Insomma, l’asso nella manica della comunicazione 5 stelle è una fittissima rete di ricondivisioni che amplifica in maniera gigantesca ogni sua mossa.

Intelligente la mossa di staccarsi dal blog di Beppe Grillo, il fondatore del movimento, che gli è servito a creare una sua identità e ad allontanarsi da diverse polemiche che si sono nel frattempo scatenate sulla onestà con cui viene gestita la piattaforma.

Matteo Renzi, PD. Il pioniere rimasto indietro

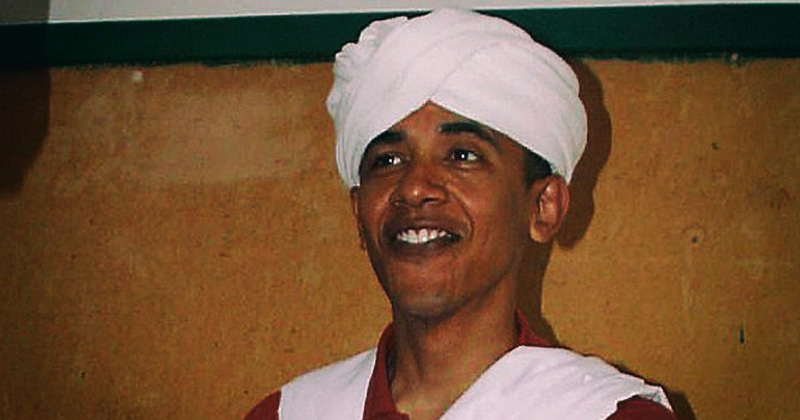

Matteo Renzi, ad onor del vero, è stato uno dei primi ad aver capito la potenzialità dei social sull’esempio della campagna elettorale di Barack Obama, l’ex presidente USA. Renzi è il leader indiscusso di Twitter e della comunicazione veloce, e a questo ha abbinato anche “Matteo risponde” una specie di format dove replica immediatamente ai tweet che gli vengono inviati.

Anche se ha ancora il suo peso, Renzi tuttavia è, a livello di social media, ormai superato dagli altri leader politici. E il suo tentativo di sviluppare una rete di ricondivisione dei suoi contenuti, come “Matteo Renzi News”, non ha ottenuto lo stesso successo che ha incontrato il movimento dei grillini.

Silvio Berlusconi, Forza Italia. Vale ancora la TV

In coda Silvio Berlusconi: la strategia social del leader di Forza Italia si limita ad una serie di annunci sulle partecipazioni televisive in programma o a dettagli della sua vita privata. In realtà Berlusconi ha costruito tutta la sua comunicazione sulla televisione, specie negli anni ruggenti delle reti generaliste e dei grandi talk show pre-elettorali che raccoglievano milioni di telespettatori.

E in questo senso, Berlusconi afferma che sui social esiste la cosiddetta “Filter Bubble” una specie di bolla che mostra i contenuti politici a coloro che già hanno idee coerenti, il che renderebbe limitato l’apporto dei social alle campagne elettorali.

Insomma, secondo gli esperti di Arcore, lo strumento più efficace per raccogliere consensi è ancora la televisione.