Punti chiave

Sono le persone più pericolose al mondo, almeno per il web. Alcune perché attentano alla libertà della rete, altre perché la usano per fare i criminali, altri ancora per gli effetti delle loro comunicazioni digitali. In questo report faremo una interessante carrellata sulle principali personalità mondiali accomunate da una elevatissima pericolosità per l’universo digitale.

Il più potente e pericoloso in assoluto: Donald Trump

Al primo posto troviamo il presidente americano Donald Trump. Andando a ritroso nelle notizie, nei primi mesi della sua presidenza ha utilizzato il suo account Twitter per rispondere in maniera aggressiva a chi lo criticava, ha diffuso video contro i musulmani e ha espresso frasi provocatorie e minacciose nei confronti della Corea del Nord.

Insomma, Donald Trump è la persona più influente al mondo, in grado con il suo smartphone, di generare reazioni su scala mondiale in pochi secondi: basta uno dei suoi Tweet irascibili.

Il web non deve essere per tutti: Ajit Pai

Negli ultimi anni, le riflessioni su Internet e sul suo utilizzo, sono state dominate dal concetto della Net neutrality: significa che tutti dovrebbero avere lo stesso diritto di accedere ad internet e non dovrebbero esistere utenti di serie A e di serie B.

Ma Ajit Pai, avvocato e membro direttivo della FCC americana, è una delle personalità mondiali in prima linea contro la Net neutrality, fermamente intenzionato a creare una internet a due velocità.

I provider americani, e secondo la sua visione, quelli del mondo, dovrebbero essere liberi di scegliere gli utenti che meritano servizi maggiori e servizi minori.

Ha combattuto per smantellare il programma federale americano che voleva fornire accesso web anche agli americani al di sotto della soglia della povertà.

Lavora alacremente per sollevare i provider dall’obbligo di garantire un servizio completo a utenti poveri e residenti in aree rurali: in altre parole, le aziende avrebbero il permesso di offrire un servizio intermittente o di scarsa qualità, senza doverne rispondere.

Insomma: il principale fautore di una internet per ricchi e di una versione minore per poveri.

Se le sue strategie politiche fossero applicate, solo una parte ristretta della popolazione mondiale avrebbe accesso alle ottimali condizioni di connessione web, mentre il resto della terra dovrebbe accontentarsi di servizi minori per il solo fatto di non essere ricca.

Campagne d’odio su scala mondiale: Ashin Wirathu

Si tratta di un monaco del Myanmar che ha diffuso per anni odio nei confronti della minoranza musulmana Rohingya.

Dopo che il governo gli ha impedito di pronunciare i suoi deliranti sermoni in pubblico, ha creato un account Facebook continuando a diffondere pregiudizi e iniziative violente tra i suoi follower.

Ha condotto campagne online di disinformazione e propaganda, che dipinge la minoranza Rohingya come terroristi che devono essere espulsi dalla nazione. I suoi discorsi di intolleranza hanno spesso ispirato ondate di massacri, stupri e ritorsioni nei confronti di questa minoranza.

Dopo i suoi interventi, e in gran parte grazie ad essi, decine di migliaia di Rohingya in fuga, sono stati internati in campi profughi nei distretti immediatamente vicini alla capitale del Bangladesh.

Viene chiamato il “Bin Laden buddista“, e nonostante Facebook censuri alcuni suoi post, rappresenta una delle personalità più pericolose su internet.

I terroristi del web: l’ISIS

L’organizzazione terroristica già dal 2014 utilizza il web per fare accoliti.

Dal momento che la guerra mondiale contro questo gruppo ha strappato diversi territori reali come le roccaforti di Mosul, in Iraq e Raqqa, in Siria, l’ISIS ha controbilanciato diffondendosi online, infestando i social media e assoldando su internet kamikaze pronti ad uccidersi per la loro causa.

Sono certamente una delle peggiori piaghe di internet, che viene sfruttato da questi terrorismi per fare proselitismo online. Blog a tema, siti web, social network sono spesso infestati dalle pagine di reclutatori del terrorismo. Utilizzano applicazioni come Whatsapp e Telegram per scambiare informazioni e organizzare incontri.

Attacco al mondo: Shadow Brokers

Sin dall’estate del 2016 un misterioso gruppo di hacker chiamato Shadow Brokers ha pubblicato codici segreti rubati dai servizi segreti americani dell’NSA.

Uno di loro, ha reso pubblico il programma della NSA, Ethernal Blue ed Ethernal romance, che sfruttando alcune vulnerabilità in Microsoft permettono di prendere il controllo dei computer.

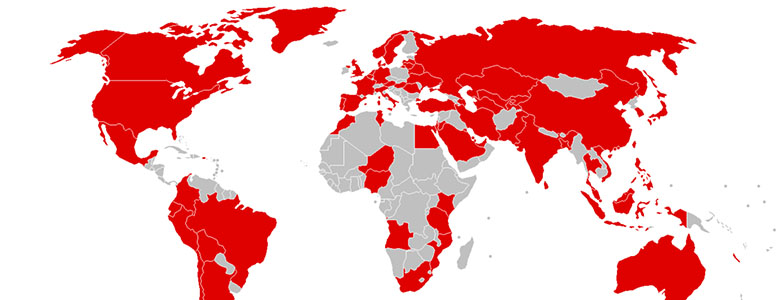

Questo bug è stata utilizzato da alcuni hacker per diffondere virus su scala mondiale come Wannacry, che hanno causato miliardi di dollari di danni in tutto il mondo. Anche se la NSA ha le sue responsabilità, viste le scarse strategie di protezione dei suoi dati. Shadow Brokers rappresenta certamente uno dei pericoli maggiori nella storia dell’informatica.

I cyberguerrieri: Sandworm

Si tratta di un gruppo di hacker attivo da almeno tre anni che ha basi in Russia e conduce campagne di Cyberwar in Ucraina.

Hanno perpetrato attacchi nei confronti di agenzie governative, aziende di importanza strategica e sono riusciti a togliere l’energia elettrica a centinaia di migliaia di persone in uno dei blackout più gravi della storia.

Sono specializzati nell’attaccare le infrastrutture critiche dei paesi, e sarebbero i responsabili, secondo gli esperti di sicurezza informatica, del malware Petya, uno dei più pericolosi virus pensati per distruggere le infrastrutture.

Nella loro storia hanno danneggiato compagnie come Maersk, Merk e FedEx.

I soldati della Nord Corea: Lazarus

E’ un altro gruppo hacker che si sospetta sia al soldo del governo nordcoreano. Lazarus ha distrutto decine di migliaia di computer della Sony e ha rubato miliardi di dollari da banche in Bangladesh, Polonia e Vietnam.

E’ certamente l’organizzazione cybercriminale sponsorizzata e sostenuta da uno stato sovrano più pericolosa della storia. Lazarus è stato anche coinvolto nell’attacco del ransomware Wannacry su scala mondiale.

Il re dei razzisti: Andrew Anglin

E’ un attivista politico, autore di un sito, Daily Stormer, colmo di affermazioni razziste, misoginia e dichiarazioni antisemite.

Anglin è impegnato su internet nella negazione dell’olocausto e proclama la necessità di una separazione fra le razze.

Nonostante sia stato cacciato da diversi provider e persino rifiutato come cliente dall’azienda Cloudflare, che offriva protezione contro gli attacchi DDoS al suo sito, il portale di Andrew Anglin continua a rimanere attivo e a mietere consensi tra i nazifascisti moderni, sfruttando appieno il web.

Lo stampatore di armi: Cody Wilson

Cody Wilson, fondatore della lobby americana Defense Distributed, proclama la libertà nell’utilizzo delle armi e ha utilizzato alcune stampanti 3D per produrre in casa sia singole componenti che intere armi da fuoco.

Wilson ha addirittura creato alcuni computer abbinati a programmi appositi per permettere a chiunque di seguire il suo esempio e continua a diffondere su internet istruzioni per la creazione autonoma di armi.

Quest’anno ha diffuso manuali di istruzioni per la creazione di pistole Glock e Colt 45, tra l’altro non tracciate da alcun numero di serie.

Il pericolo di queste armi fatte in casa è salito alla ribalta dei media, quando l’americano Kevin Neal ha utilizzato proprio un’arma fatta in casa per uccidere 5 persone nella California del nord.

Wilson ha anche lanciato un progetto chiamato Hatreon, una piattaforma che raccoglie fondi per mettere in atto propositi razzisti, estremisti, e altri progetti di costruzione di armi.