Un’ondata di infezioni ransomware ha colpito un ampio numero di ospedali del Regno Unito e si sta rapidamente muovendo in tutto il mondo.

Il cosiddetto ransomware Wanna Decryptor è attualmente in azione e si sta allargando a macchia d’olio in 74 paesi con più di 45.000 attacchi.

Il numero di infezioni in tutto il mondo è in rapida crescita, secondo Kaspersky il numero è destinato ad essere enormemente piu grande di ora in ora. Finora, alcuni dei paesi che sono stati colpiti sono la Gran Bretagna, Spagna, Russia, Taiwan, India, e l’Ucraina, secondo diversi rapporti in streaming in tutto il mondo il metodo di attacco ed infezione è sempre lo stesso.

Gli esperti di sicurezza dicono che l’attacco ransomware sta sfruttando la vulnerabilità critica chiamata Server Message Block (SMB) che è stata patchata da Microsoft il 14 marzo, MS17-010. L’exploit, alias ETERNALBLUE, che si ritiene derivare da un tool della NSA rubato mesi fa, ed utilizzato dal gruppo di pirati informatici Shadowbrokers.

“Non c’è nulla di paragonabile ad oggi. Si tratta di una massiccia operazione ransomware globale, il più grande ed efficace attacco mai fatto. Purtroppo, non tutte le organizzazioni sono protette contro ETERNALBLUE “, ha detto Kurt Baumgartner, principale ricercatore di sicurezza della Global Research and Analysis team per Kaspersky Lab.

Secondo un Avast anche l’azienda di telefomunicazioni Telefonica in Spagna e gli ospedali National Health Service (NHS) in Inghilterra sono stati colpiti.

Nel Regno Unito, un attacco su larga scala ha colpito un gran numero di ospedali in tutta la nazione, costringendo il personale medico di re-instradare i pazienti in emergenza ad altri ospedali della zona, secondo un rapporto del The Guardian.

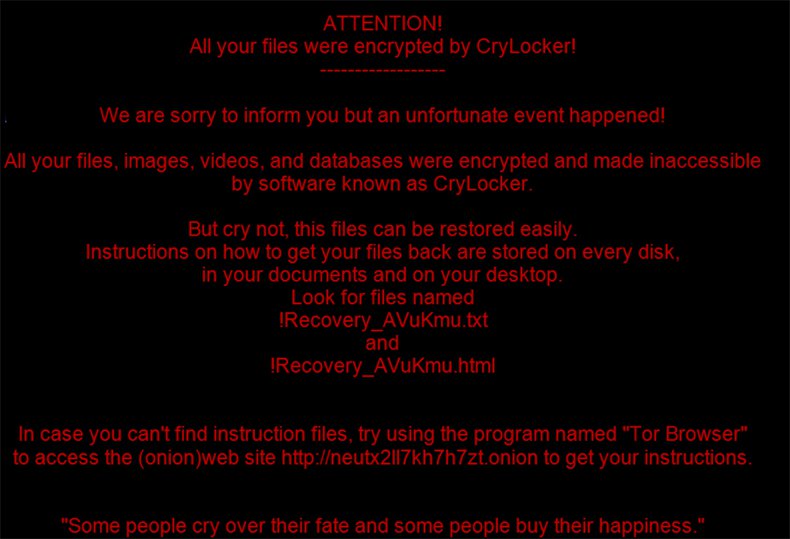

Il malware ha colpito il centro NHS verso l’ora di pranzo, inizialmente si sono avuto problemi all’invio di posta elettronica, seguito da sistemi clinici e delle cartelle dei pazienti che non potevano piu essere lette. Questo è stato seguito da una richiesta di riscatto che appare sugli schermi dei computer dei dipendenti, chiedendo $ 300 in Bitcoin da versare entro tre giorni, altrimenti il riscatto raddoppia. E se nessun pagamento è stato effettuato dopo sette giorni, i file sarebbero stati cancellati per sempre.

Il NHS ha emesso un avviso e ha confermato 40 centri medici colpiti.

Questo messaggio di riscatto è apparso anche in Spagna, dove il gigante delle telecomunicazioni Telefonica è stato preso di mira.

“L’attacco sospetto è unico in quanto non è mirato ad un preciso qualsiasi settore o regione, e sta usando una forma particolarmente cattiva di malware in grado di muoversi attraverso una rete aziendale da un unico punto di ingresso“, spiega Simon Crosby, co-fondatore e chief technology officer di Bromo.

“Come al solito, è sfruttando una vulnerabilità recentemente patchata che molti hanno omesso di sistemare,” dice. “Finché l’industria continua a giocare come il gatto col topo sulle proprie vulnerabilità, gli attaccanti avranno vita facile e avranno il modo di sfruttare attacchi di questo tipo sempre più su larga scala”

Come WannaCry fa piangere

L’ETERNALBLUE è un exploit arrivato su Internet tramite il furto dei Shadowbrokers il 14 aprile. Anche se Microsoft aveva rilasciato la patch a marzo, molte organizzazioni non hanno ancora installato nessun aggiornamento.

La società di sicurezza hanno detto che WannaCry si avvia attraverso un’esecuzione di codice remoto SMBv2 in Microsoft Windows e quindi crittografa i dati con un file di estensione “.WCRY.” Quindi esegue uno strumento di decrittografia che è stato progettato per colpire gli utenti in diversi paesi con un riscatto tradotto nella lingua giusta per quel paese.

I ricercatori raccomandano l’installazione della patch rilasciata da Microsoft, che chiude la vulnerabilità SMB utilizzata nell’attacco WannaCry.

Per le organizzazioni ed aziende che dispongono di attrezzature con vecchi software, come ospedali, impianti di produzione, e le centrali elettriche, la distribuzione di una patch può essere complicata e rende dirompente un attacco questo può spiegare in parte come numero così largo di ospedali NHS sia stato vittima di WannaCry.

Aggiornamenti saranno apportati durante le prossime ore e giorni, seguici sui social e nella nostra newsletter