Punti chiave

Virus WordPress: una nuova ondata di attacchi Ransomware e Spam ha colpito i visitatori dei siti basati sul più celebre CMS del mercato. Il grido di allarme è stato lanciato dagli esperti di alcune note società di sicurezza informatica (Sucuri, Malwarebytes e Heimdal in primis), che hanno notato un deciso incremento di infezioni malware a carico di migliaia di installazioni WordPress in tutto il mondo.

Virus WordPress: nuovi attacchi Ransomware

Obiettivo dei Cybercriminali, in questo caso, sono i visitatori dei siti infettati. Servendosi del Nuclear exploit kit (un tool disponibile nei black market su internet, in grado di individuare le vulnerabilità di software e sistemi operativi), gli hacker attaccano i siti WordPress installando porzioni di codice malevolo, tipicamente contenute in file javascript che reindirizzano i visitatori a un server specifico che ospita il Nuclear exploit kit.

I visitatori dei siti colpiti vengono quindi “esaminati” dal codice malevolo iniettato all’interno del sito, alla ricerca di ogni possibile canale di trasmissione del virus: vecchie versioni di Adobe Reader, Flash Player, Internet Explorer, Microsoft Silverlight, Java sono tradizionalmente i canali preferiti del Nuclear exploit kit, rappresentando porte privilegiate per la trasmissione dell’infezione dai siti WordPress colpiti ai computer dei singoli utenti.

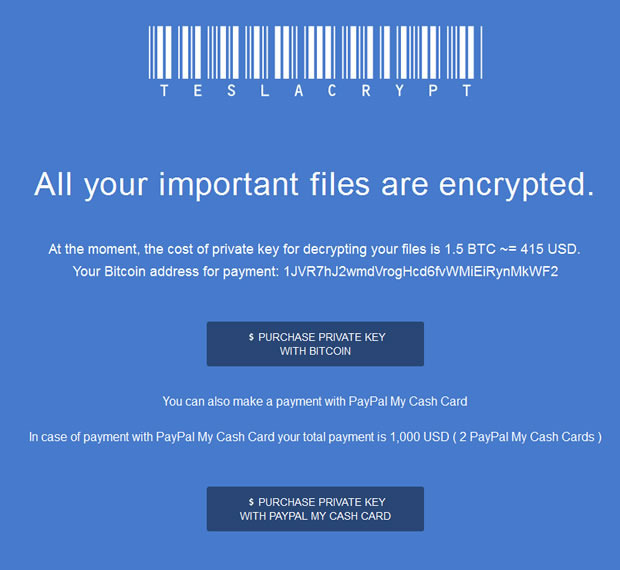

In questi casi, i ricercatori hanno assistito a un’impennata di infezioni legate al Teslacrypt Ransomware package, un pericoloso virus capace di criptare i file e i sistemi operativi degli utenti colpiti chiedendo, attraverso un’apposita schermata, il pagamento di un riscatto per lo sblocco dei dati e la fornitura della chiave di decrittazione.

Secondo gli esperti della società Heimdal Security, in pochi giorni gli hacker hanno colpito diverse centinaia di installazioni WordPress, sfruttando un centinaio di server ospitanti il Nuclear kit.

Virus WordPress: nuovi attacchi “advertising scam”

Come se non bastasse, i virus WordPress hanno dato vita a una nuova ondata di advertising scam, basati soprattutto sul malware “AdWare.Win32.AdMedia“, una vecchia conoscenza delle società di sicurezza informatica.

La campagna di advertising scam organizzata dai pirati informatici colpisce in primo luogo i siti WordPress che presentano installazioni datate, non aggiornate all’ultima versione o contenenti plugin con falle di sicurezza. Una volta preso il controllo del sito, gli hacker installano apposite backdoor per garantirsi il controllo dell’installazione WordPress anche in caso di futuro aggiornamento, in modo da re-infettare il sito anche in caso di rimozione del malware.

Una volta installata la prima backdoor, questa si replica anche in altri punti del webserver, contagiando (se presenti) anche altri siti WordPress facendo aumentare a dismisura la portata dell’attacco informatico. A farne le spese, ovviamente, sono soprattutto i visitatori dei siti infettati dal malware: sfruttando le debolezze dei sistemi operativi degli utenti (con plugin o sistemi operativi non aggiornati), il malware utilizza un codice criptato per installare un cookie pubblicitario nel computer del bersaglio.

A questo punto, il cookie incriminato provvede a mostrare sullo schermo del bersaglio tonnellate di materiale pubblicitario, link a siti web malevoli e ogni altra forma di advertising molesto.

Per i webmaster, contrastare l’infezione rappresenta una sfida ardua: in virtù del meccanismo di backdoor, non è sufficiente estirpare i codici malevoli dai file javascript colpiti dal malware, e nemmeno cancellare l’intero sito per sostituirlo con una copia “pulita” di backup. Il virus WordPress in questione potrebbe tornare in qualsiasi momento, facendo affidamento su altre copie installate in diversi punti del webserver (o in altri siti condivisi sullo stesso).

Virus WordPress: come difendersi dall’ondata di attacchi

Per i webmaster dei siti web, è buona norma effettuare regolarmente gli update dell’installazione WordPress (aggiornandola ogniqualvolta viene rilasciata una patch di sicurezza) e provvedere periodicamente ad aggiornare tutti i plugin e widget installati. Altra operazione fondamentale è quella di creare più copie di backup del sito e del relativo database, salvandole in destinazioni diverse ma soprattutto su server diversi (meglio ancora sarebbe custodire una copia offline, su hard disk o altro dispositivo di archiviazione).

In questo modo, è possibile difendere dal rischio di attacco informatico almeno una delle copie di backup, mettendole al riparo da pericolose backdoor e prevenendo danni irreparabili.

Per gli utenti dei siti web, è indispensabile adottare alcune sane abitudini di sicurezza informatica: mantenere sempre aggiornato il proprio sistema operativo, scaricare periodicamente tutti gli aggiornamenti relativi a browser, relativi plugin, componenti aggiuntivi, software Java, Adobe e quanto altro potrebbe essere sfruttato dagli hacker per penetrare all’interno del proprio computer. A livello di comportamento, poi, è indispensabile stare alla larga dai siti web tradizionalmente più a rischio, come quelli dedicati alla condivisione illegale di file o alla diffusione di materiale per adulti, tradizionalmente preferiti dagli hacker per diffondere virus e malware.