Punti chiave

Il settore dell’e-commerce è in costante crescita e sta assumendo un peso sempre più preponderante nel mercato, oltre a modificare le abitudini dei consumatori. Col tempo si è quindi assistito a un vero e proprio boom dei siti e-commerce, una crescita che ha però portato anche a interrogarsi sul parallelo sviluppo del diritto per la regolamentazione di questo comparto chiave. Quali sono, dunque, le norme che regolano questo settore e quali le note legali di un e-commerce realmente “in regola”?

L’apertura di un negozio online può ampliare notevolmente il proprio business e la platea dei propri clienti, ma è indispensabile ricordarsi di adempiere a tutte le disposizioni previste per legge, al fine di evitare sanzioni anche molto pesanti.

Per rendersi conto di quanto potrebbe costare non prestare la dovuta attenzione alle note legali di un sito e-commerce, basta dare uno sguardo alle multe previste in caso di infrazioni.

La mancata pubblicazione della partita IVA in home page, ad esempio, può essere sanzionata con una multa che va da un minimo di 258 euro sino ad un massimo di 2.065 euro, mentre l’omissione dell’informativa sulla privacy o il suo non idoneo inserimento può essere punito con una sanzione che va da un minimo di 6.000 euro a un massimo di 36.000 euro.

Multe ancora più salate sono invece previste per il non rispetto della normativa sui cookies.

Si va da una sanzione dai 6.000 ai 36.000 euro nel caso di informativa omessa o non idonea, mentre l’installazione di cookies senza consenso comporta una multa dai 10.000 ai 120.000 euro. Ancora più pesanti le sanzioni per l’omessa o incompleta notifica al Garante, punite con importi dai 20.000 ai 120.000 euro.

Note legali di un e-commerce. Quali pagine inserire per essere in regola

L’e-commerce è una specifica forma di commercio di beni e servizi effettuata per via elettronica attraverso delle piattaforme web sulle quali il venditore carica il proprio catalogo di prodotti o servizi per consentirne la consultazione da parte del compratore.

L’e-commerce può essere di due diverse tipologie tenendo conto del profilo del cliente; si parla quindi di “Business to Consumer” (B2C) per le aziende che vendono ai privati e di “Business to Business” (B2B) per le aziende che vendono ad altre aziende.

La normativa che regola i siti e-commerce è abbastanza complessa in quanto coinvolge discipline diverse come ad esempio la tutela dei consumatori, il trattamento e la protezione dei dati personali, oltre alle disposizioni specifiche per il commercio elettronico.

Gli obblighi per la gestione di un sito e-commerce, infatti, fanno riferimento al codice civile, alla normativa sul commercio elettronico (D.Lgs.70/2003), alle disposizioni relative ai contratti stipulati al di fuori di esercizi commerciali e al recesso (cd. Codice del Consumo D.Lgs 206/2005 e successive modifiche), alla normativa in materia di privacy (Codice in materia di protezione dei dati personali), senza dimenticare la direttiva europea 2009/136 (Cookie Law), che fornisce dei chiarimenti relativamente all’utilizzo dei cookie e alle informazioni che è necessario fornire ai consumatori.

Quali sono, dunque, le norme che un sito e-commerce deve rispettare sia relativamente alla legge italiana che a quella europea?Quali le note legali di un e-commerce che devono necessariamente comparire sulle piattaforme web?

Note legali di un e-commerce. I dati e le informazioni principali

La normativa e-commerce stabilisce una serie di adempimenti informativi che hanno al centro la trasparenza e, quindi, la tutela degli utenti.

La prima pagina da predisporre all’interno di un e-commerce riguarda proprio questo tipo di dati e di informazioni, ritenute fondamentali per consentire l’identificazione della società.

I dati obbligatori sono:

- Nome, denominazione o ragione sociale

- Domicilio e sede legale

- Numero di iscrizione al RAE(Repertorio Attività Economiche) o al registro delle imprese

- Numero Partita IVA

E’ bene ricordare che la partita IVA deve necessariamente essere riportata nella home page, mentre le altre informazioni, come la sede o il numero di iscrizione, possono comparire anche in altre pagine del sito (solitamente si inseriscono tutte queste informazioni nel footer così che compaiano in ogni pagina del portale).

In aggiunta, la Corte di Giustizia Europea ha stabilito con la sentenza C-298/07 del 2008 che chi opera nel commercio elettronico deve sempre predisporre una comunicazione efficace con il consumatore, il quale, quindi, deve avere facoltà di contattare il venditore anche prima della stipula di un contratto.

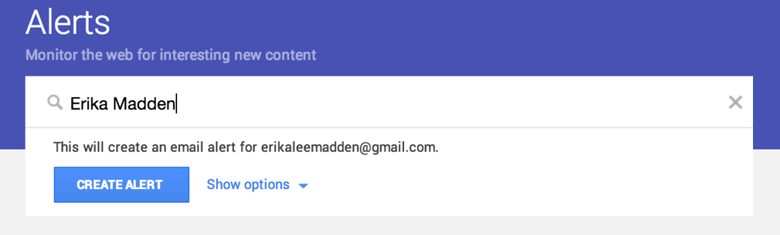

Note legali di un e-commerce: la Privacy Policy e il trattamento dei dati

Chi gestisce un sito e-commerce si trova, ovviamente, ad acquisire e a trattare i dati personali dei propri clienti e deve, quindi, sapere in che modo gestire tali dati e conoscere dettagliatamente le disposizioni di legge in merito.

Il Codice in materia di protezione dei dati personali (D.Lgs n.196/2003) dispone che tutti coloro che sono titolari di un sito web devono pubblicare sullo stesso l’informativa sulla privacy dei dati personali, dedicando a questa una intera pagina che sia facilmente rintracciabile dall’utente.

Questo significa che la seconda pagina da inserire nel vostro e-commerce dovrà riguardare il trattamento dei dati dei clienti, specificando non solo le norme che regolano la gestione dei dati raccolti attraverso il sito ma anche una serie di informazioni attinenti all’azienda e al responsabile del trattamento degli stessi.

In primo luogo è bene precisare che per dati personali si devono intendere tutti quei dati che consentono, anche in associazione ad altri, di risalire all’identità di una persona, ricomprendendo quindi non solo quei dati acquisiti automaticamente (come l’indirizzo IP) ma anche tutti quei dati che vengono forniti direttamente dall’utente in fase di acquisto o di conclusione di un contratto.

Cosa deve contenere la pagina dedicata alla Privacy Policy?

In linea di massima una Privacy Policy deve sempre contenere:

- Titolarità del trattamento

- Conferimento dei dati obbligatorio o facoltativo

- Trattamento dei dati personali

- Modalità di cancellazione dei dati

- Eventuale trasferimento dei dati a terzi

Ricordiamo che il titolare del trattamento dei dati viene solitamente identificato con il titolare del sito e che la pagina della Privacy Policy deve essere richiamata tramite un link anche nelle sezioni in cui i dati vengono raccolti, come ad esempio la pagina dell’ordine.

Per quanto riguarda il consenso da parte dell’utente questo si esprime in due modalità:

- Modalità diretta, tramite cioè un “check” di accettazione esplicita

- Modalità indiretta, solitamente con una dicitura del tipo “con l’invio del form si accetta l’informativa sulla privacy”

Per i siti e-commerce la finalità del trattamento è volta solitamente alla conclusione del contratto o dell’acquisto, il che significa che nel caso di finalità differenti, come l’invio di e-mail pubblicitarie o la profilazione, sarà necessario richiedere all’utente un consenso separato ( o un consenso unico per la cosiddetta finalità di marketing diretto).

Note legali di un e-commerce: la normativa sui cookie

Tra gli aspetti di maggiore attualità relativamente agli obblighi dei siti web, vi è certamente la legge sui Cookie, divenuta obbligatoria dal maggio 2015 con la direttiva UE n.136/2009, recepita dal provvedimento del Garante per la Privacy n.229/2014.

Si tratta di una normativa che in pratica stabilisce che tutti i titolari di un sito web devono inserire all’interno del sito una specifica pagina che chiarisca l’utilizzo dei cookie sul sito stesso.

La normativa sui cookies prevede la predisposizione di due diverse informative, la prima da inserire come banner in home (riproposto anche nelle altre pagine del sito), la seconda da inserire in una pagina dedicata. La terza pagina del vostro e-commerce, quindi, dovrà prevedere la presenza dell’informativa estesa sui cookie nella quale è necessario inserire:

- Elementi previsti dal codice

- Finalità e tipologia di cookies

- Moduli di consenso per delle parti terze

- Richiamare la possibilità per gli utenti di manifestare le diverse opzioni sui cookies anche attraverso le impostazioni del browser utilizzato per la navigazione

L’informativa breve sarà presente, come detto, come banner in home nel quale bisogna precisare che il sito utilizza i cookie e che l’utente ha la possibilità di negarne l’installazione. Nel banner, inoltre, deve essere presente anche un link all’informativa completa.

Note legali di un e-commerce: come impostare il banner sui cookie

Il Garante della Privacy è intervenuto con una serie di precisazioni in merito all’utilizzo dei cookies all’interno di un sito. La prima fondamentale distinzione individuata dal Garante attiene alla tipologia dei cookies utilizzati, classificati in tre diverse tipologie:

- Cookie tecnici

- Cookie di profilazione

- Cookie di parte terze

prescrivendo per ognuno di essi regole informative e usi diversi da parte degli editori.

Per i cookie tecnici, indispensabili per il funzionamento del sito, il Garante ha disposto che bisogna solo darne informazione nella Privacy Policy (senza banner quindi), anche nel caso in cui si tratti di cookie analitycs (usati per le statistiche), che non coinvolgono terze parti. Il provvedimento del Garante ha anche precisato che il banner e il blocco dei cookies non sono previsti anche nel caso di cookie analitycs che coinvolgano le terze parti, a patto però che i dati siano privati da elementi identificativi e che la terza parte non incroci i dati.

Questo significa che in presenza di cookie analitici di terze parti di carattere identificativo, il sito deve necessariamente utilizzare sia il banner che il blocco preventivo dei cookie. Stesso discorso vale per i cookie di profilazione appartenenti alle terze parti, mentre per i cookie profilanti usati direttamente dal sito è indispensabile non solo esporre il banner e bloccare preventivamente i cookie ma anche dare notifica del trattamento al Garante.

Per quanto riguarda il consenso dato dall’utente, il Garante chiarisce che la prosecuzione della navigazione (con click sul banner, al di fuori di esso o con il semplice scroll) è da considerarsi come assenso all’uso dei cookie.

I proprietari di siti hanno l’obbligo di conformarsi alla normativa sui cookies, incorrendo in pesanti sanzioni nel caso di mancato adeguamento.

In particolare, nel caso di informativa omessa o non idonea la sanzione amministrativa può andare da 6.000 a 36.000 euro, mentre l’installazione di cookies senza consenso comporta una sanzione dai 10.000 ai 120.000 euro. La omessa o incompleta notifica al Garante viene invece sanzionata con una somma che va dai 20.000 ai 120.000 euro.

Note legali di un e-commerce: obblighi informativi prima dell’acquisto

Il nuovo codice del consumo, che ha armonizzato la normativa italiana con quella europea, ha cercato di porre al centro delle disposizioni la necessità di informare il cliente in maniera dettagliata.

Per tale ragione sono stati fissati una serie di obblighi informativi sia pre-contrattuali che in fase di ordine, i primi da inserire in pagine informative generali ( una pagina del tipo “Condizioni di vendita generali”), i secondi da visualizzare all’interno della pagina dell’ordine.

Gli obblighi informativi pre-contrattuali devono includere:

- Informazioni sul venditore

- informazioni e descrizione dettagliata del prodotto

- Informazioni sui prezzi e costi aggiuntivi (comprensivi di imposte e spese di spedizione)

Oltre a questi, esistono poi altri obblighi a carico del venditore, da rispettare prima e immediatamente dopo l’inoltro di un ordine.

Tutte queste informazioni non possono essere inserite in una pagina specifica, ma devono essere presenti nella pagina che descrive il prodotto, e nel percorso dedicato all’ordine nella quale si ricorda che deve essere presente anche un pulsante che specifichi che si tratta di un ordine con pagamento, poiché in caso contrario l’utente non è vincolato al contratto di acquisto.

Nel dettaglio, nella fase immediatamente precedente all’acquisto di un bene o di un servizio è indispensabile fornire al consumatore:

- Informazioni esaustive sul prodotto o servizio

- Prezzo, comprensivo di imposte e altri costi aggiuntivi

- Costi totali ed eventuale periodo di fatturazione

- Modalità di correzione di eventuali errori in fase di ordine

Conclusa la fase di acquisto il venditore è tenuto a inviare al consumatore una conferma della conclusione del contratto o dell’acquisto, generalmente via e-mail ma anche con documenti cartacei, nella quale indicare:

- I dettagli e i dati relativi alle condizioni generali del contratto

- Caratteristiche del bene o del servizio, prezzo, modalità di pagamento

- Diritto di recesso

Note legali di un e-commerce: pagamenti e consegne

In un sito e-commerce è poi necessario inserire un’altra pagina, generalmente nel footer, dove si indicano i dati relativi alle modalità di pagamento e alle consegne.

Per quanto concerne la consegna generalmente nel footer si indicano solo i nomi dei corrieri utilizzati, dedicando poi una pagina di approfondimento nella quale devono essere fornite informazioni aggiuntive come:

- Modalità di spedizione

- Tempi di consegna

- Corrieri

- Costi

- Copertura territoriale delle consegne

- Opzioni di spedizione

- Informativa su cosa fare nel caso di smarrimento del pacco

- Eventuali modalità per tracciare il pacco

Stesso discorso vale per le modalità di pagamento.

Nel footer è sufficiente inserire i metodi di pagamento accettati, mentre in una pagina dedicata bisognerà fornire informazioni ulteriori relative alle diverse opzioni di pagamento (pagamento alla consegna, carte di credito, pagamenti anticipati, paypal etc.).

Note legali di un e-commerce: la politica di reso

Molto importante è anche fornire tutte le informazioni per i resi dei prodotti, informazioni alle quali è bene dedicare una pagina del sito. Solitamente le disposizioni relative al reso sono richiamate anche nel footer con un link in modo da renderle facilmente accessibili a tutti gli utenti.

Nella pagina relativa al diritto di reso è bene indicare:

- Modalità di reso

- Modalità di cambio

- Servizi di reso disponibili

- Eventuale iter da seguire nel caso in cui non sia possibile effettuare il reso come indicato (a causa ad esempio dello smarrimento della ricevuta del prodotto)

Note legali di un e-commerce: il diritto di recesso

Nelle condizioni di vendita di un sito e-commerce, e in una pagina dedicata, devono sempre essere contenute delle precise informazioni relative alla possibilità per il consumatore di esercitare il diritto di recesso.

A tal proposito si stabilisce che il consumatore abbia diritto a recedere dal contratto entro un tempo di 14 giorni, senza dover sostenere costi aggiuntivi per la restituzione del bene e senza dover indicare alcuna motivazione.

Per esercitare il recesso è necessario che il consumatore informi il venditore della volontà di recedere entro il termine stabilito o utilizzando un apposito modulo presente sul sito o presentando una dichiarazione in merito.

Il venditore è tenuto a rimborsare il consumatore entro il termine di 14 giorni dalla “manifestazione” della volontà di recedere.

E’ bene ricordare che esistono delle eccezioni al diritto di recesso appena illustrato come i beni su misura, i beni deteriorabili o soggetti a veloce scadenza, i beni sigillati che non possono essere restituiti una volta aperti per motivi igienici o sanitari, le riviste e giornali e così via. Nell’ipotesi in cui il diritto di recesso non sia stato chiaramente illustrato o non sia presente, allora il consumatore ha diritto di recedere entro 12 mesi.

Note legali di un e-commerce: conclusioni

Da quanto visto risulta evidente come le note legali di un e-commerce devono essere precise, esaustive e rispettare tutte le disposizioni di legge relativamente a diversi aspetti, dall’informazione generale al trattamento dei dati, dalle condizioni contrattuali all’uso dei cookie. Ricapitolando, le pagine minimamente indispensabili per essere a norma sono:

- Informazioni sulla azienda

- Privacy Policy e trattamento dati

- Gestione dei cookie

- Banner per il consenso a cookie di terze parti

- Ordini sul sito e informazioni sui prodotti

- Pagamenti e consegne

- Resi e rimborsi

- Diritto di recesso

E’ quindi fondamentali per tutti coloro che operano nel commercio elettronico prestare una grande attenzione a ognuno di questi aspetti grazie ai quali si regolamenta il settore e si tutelano i diritti dei consumatori.