Punti chiave

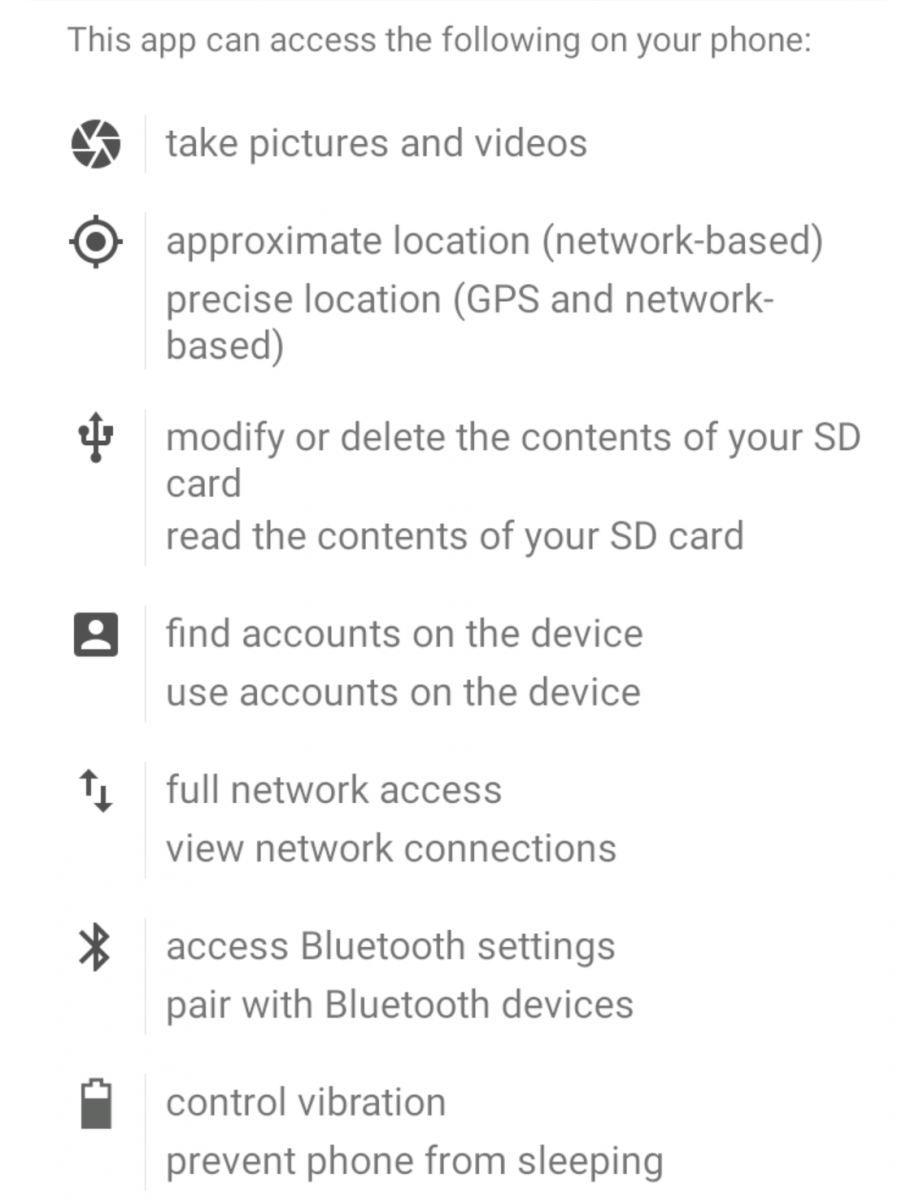

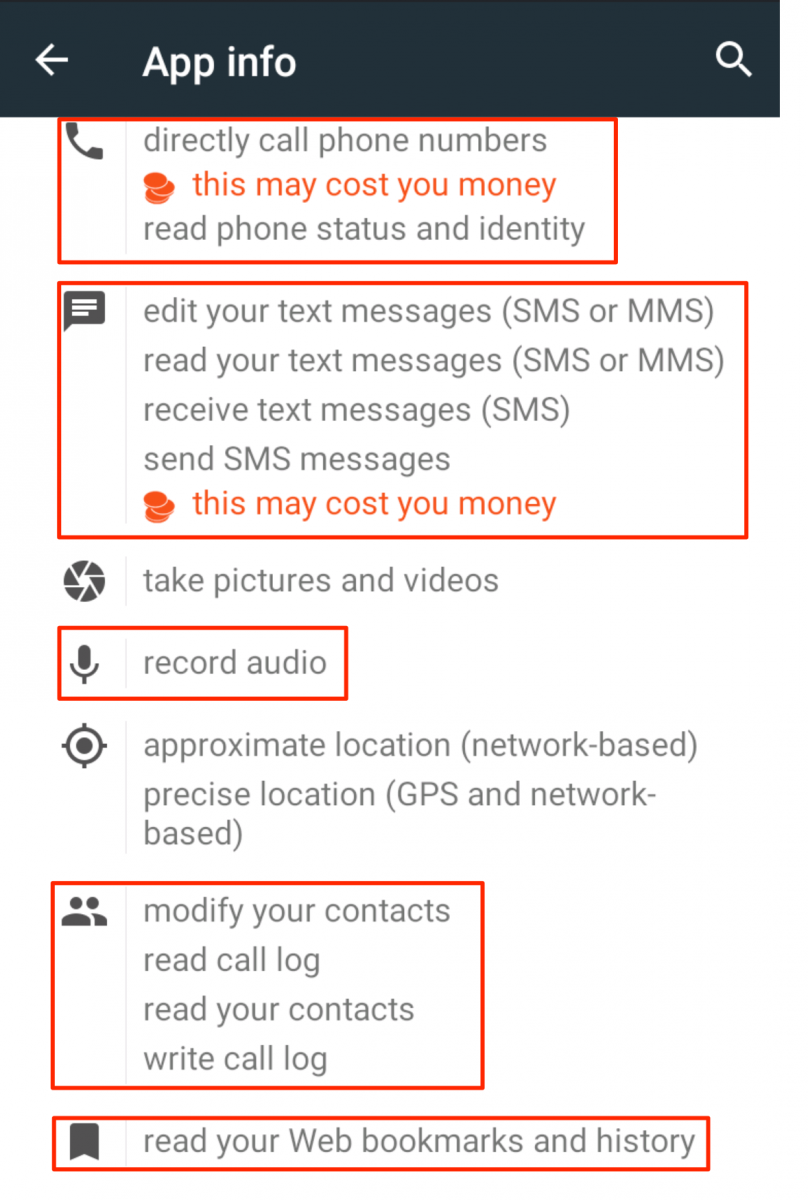

Il 25 agosto, WhatsApp ha pubblicato un post in cui, tra i nuovi termini di utilizzo relativi alla privacy dati Whatsapp, figurano dettagli che hanno suscitato un certo fermento perché riguardano direttamente la privacy dei dati WhatsApp – come la crittografia end-to-end, le ricerche di mercato e la connessione del numero di telefono con l’infrastruttura di Facebook.

Privacy dati Whatsapp. Il tuo numero e i contatti appartengono a Facebook

Avete capito bene: connessione con Facebook. Leggiamo insieme il passaggio del post.

“Ma attraverso un maggiore coordinamento con Facebook, saremo in grado di fare cose come monitorare i parametri di base su ogni quanto le persone utilizzano i nostri servizi e combattere meglio lo spam su WhatsApp. E collegando il tuo numero di telefono con i sistemi di Facebook, Facebook potrà offrirti migliori suggerimenti di amici e mostrarti inserzioni più pertinenti se disponi di un account Facebook. Ad esempio, potrai vedere l’annuncio di una società con cui già lavori, piuttosto che l’inserzione di una società di cui non hai mai sentito parlare. Per saperne di più, compreso il modo in cui poter controllare l’uso dei tuoi dati, puoi leggere qui.”

Non ci è voluto molto perché cominciassero a venire fuori post su come evitare l’adesione ai nuovi termini di utilizzo e della privacy dati Whatsapp – una possibilità che i nuovi utenti non avranno.

Sul problema della privacy dati WhatsApp si sono fatte sentire anche un certo numero di associazioni statunitensi: il Centro di Informazione della Privacy Elettronica (EPIC) e il Centro per la Democrazia Digitale (CDD) hanno sporto reclamo il 29 agosto e richiesto un’indagine della Commissione Federale del Commercio (FTC). In una discussione con Mike Mimoso di Threatpost, il consulente per la protezione del consumatore di EPIC Claire T. Gartland ha commentato: “EPIC continuerà a esercitare pressioni per un’azione della Commissione, dal momento che questa è una chiara violazione delle loro [WhatsApp] numerosi dichiarazioni sulla questione. Se e quando la FTC deciderà di agire, avrà il potere di fermare i cambiamenti proposti e/o di entrare in trattativa con le aziende – come è stato fatto nel 2012 con l’ordine di consenso per Facebook”.

Cosa ne pensano i governi della nuova privacy dati WhatsApp

Nelle settimane immediatamente precedenti all’entrata in vigore dei nuovi termini (25 settembre) c’è stato un relativo silenzio attorno al problema. Ma, nell’ultima settimana, organi di governo tedeschi e indiani si sono schierati contro Facebook e WhatsApp.

In India, un giudice della Corte Suprema di Delhi ha ordinato a WhatsApp di cancellare i dati raccolti dagli utenti che avevano rifiutato i nuovi termini di utilizzo prima del 25 settembre, chiedendo anche all’azienda di non condividere i dati degli utenti che sono automaticamente passati alle nuove norme sulla privacy dati WhatsApp. Stessa cosa ha fatto l’agenzia tedesca di protezione della privacy, ordinando a WhatsApp di interrompere la raccolta dati degli utenti in Germania e di cancellare qualsiasi informazione già raccolta. “La decisione di connettere il proprio account a Facebook spetta ai 35 milioni di utenti WhatsApp,” sottolinea Johannes Caspar, commissario per la protezione dei dati di Amburgo. “Facebook deve prima chiedere il loro permesso e questo non è avvenuto.”

La nuova privacy dati WhatsApp: cosa succede ora

Da parte sua, Facebook afferma, tramite il suo portavoce, che ricorrerà in appello: “Facebook si attiene alle leggi europee di protezione dei dati. Faremo ricorso contro questo ordine e lavoreremo con il DPA di Amburgo per rispondere alle loro domande e risolvere qualsiasi preoccupazione.”

Il punto è se anche altri Paesi seguiranno l’esempio di Germania e India riguardo la privacy dati Whatsapp. Notizie dalla BBC e dal Telegraph indicano che organi di governo negli Stati Uniti e nell’UE stanno indagando sui cambiamenti in corso e lo stesso sta facendo il Regno Unito. Il commissario per l’informazione Elizabeth Denham ha commentato: “Il nostro ruolo è quello di far luce su questo genere di cose, assicurandoci che le aziende siano trasparenti con il pubblico sul modo in cui vengono condivisi i loro dati personali e proteggendo i consumatori nel far sì che la legge venga osservata. Siamo stati informati dei cambiamenti. Le aziende non hanno bisogno di ottenere un’approvazione dall’ICO per cambiare i propri Termini, ma devono comunque rispettare la legge. Ce ne stiamo occupando”.

Questa è una storia destinata a evolvere in modo diverso a seconda di quali Paesi andrà a toccare: vi terremo aggiornati.

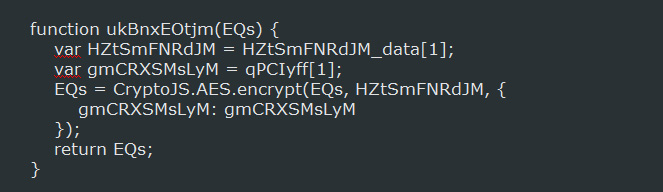

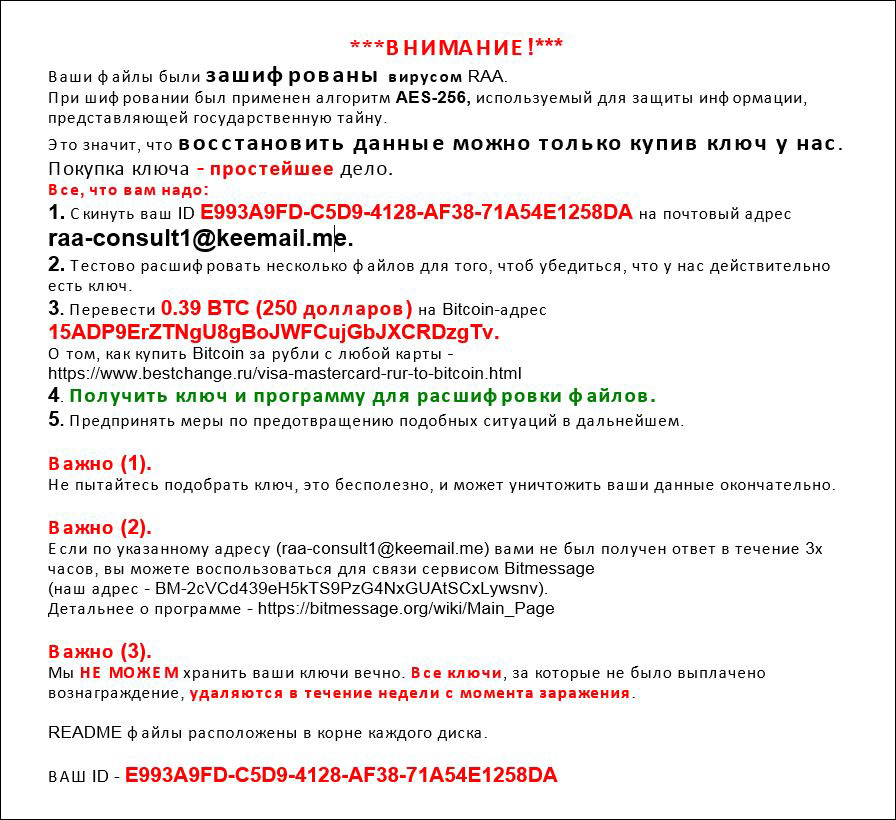

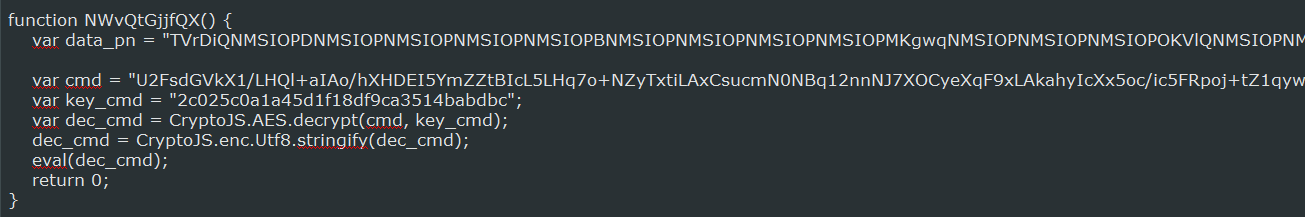

Il malvertising, ovvero codici malevoli nascosti dietro innocenti pubblicità, non è solo usato per infettare gli utenti per attivare download di software illegali. Una campagna attualmente online tramite Traffic Holder, una piattaforma di pubblicità di siti con contenuti per adulti, promette la visione di video di alta qualità inducendo l’utente a guardare nuovi video.

Il malvertising, ovvero codici malevoli nascosti dietro innocenti pubblicità, non è solo usato per infettare gli utenti per attivare download di software illegali. Una campagna attualmente online tramite Traffic Holder, una piattaforma di pubblicità di siti con contenuti per adulti, promette la visione di video di alta qualità inducendo l’utente a guardare nuovi video.